Cómo Recuperar Objetos Borrados de Active Directory: La Guía Definitiva

Como servicio de directorio de autenticación global que proporciona una gestión centralizada de los recursos de infraestructura de TI, Active Directory (AD) es una de las aplicaciones empresariales más críticas. Esto significa que durante una interrupción, la recuperación rápida es esencial para reducir el tiempo de inactividad del servicio. AD suele contener multitud de objetos organizados jerárquicamente, en los que unos objetos dependen de otros. El proceso de recuperación puede llevar mucho tiempo, ya que es necesario recuperar una estructura jerárquica compleja y recrear algunos datos manualmente. Esta entrada del blog explica cómo recuperar objetos de Active Directory que han sido eliminados.

Conceptos básicos de recuperación de objetos de Active Directory

Puede iniciar el proceso de recuperación de AD mediante la utilidad de backup integrada de Windows Server u otra utilidad de terceros compatible. Active Directory ofrece dos métodos principales de recuperación:

- La recuperación no autorizada es el método predeterminado para recuperar Active Directory. Este método simplemente devuelve el dominio a su estado en el momento en que se hizo el backup y permite que la replicación regular sobrescriba cualquier cambio de objeto y contenedor realizado posteriormente.

- La recuperación autoritativa consta de dos partes: la recuperación no autoritativa a partir de backups seguida de la recuperación autoritativa. La principal diferencia es que este método puede realizar cambios autorizados en los objetos y sus atributos en todo el directorio. Este tipo de recuperación puede afectar a cuentas de ordenador, fideicomisos y pertenencia a grupos.

Para seleccionar el método de recuperación de AD adecuado, tenga en cuenta lo siguiente:

- La causa del fallo: ¿La causa es la eliminación o modificación accidental o maliciosa de objetos, que se replicó a todos los controladores de dominio o el fallo completo de toda la máquina virtual? En caso de borrado/modificación, necesita una recuperación autorizada.

- Roles y funciones del servidor Active Directory averiado.

Herramientas nativas para restaurar objetos AD eliminados

Los objetos AD eliminados no siempre se muestran en el complemento Usuarios y equipos de Active Directory. Puede ver el contenedor de Objetos Eliminados con los objetos AD eliminados y restaurarlos sólo utilizando herramientas especiales.

Existen dos enfoques para poder restaurar objetos eliminados en Active Directory (AD) mediante el uso de herramientas nativas de Microsoft, incluidas las herramientas integradas en Windows Server: con la Papelera de reciclaje de Active Directory y sin ella. Hay una gran diferencia entre ambos enfoques.

Recuperación sin la papelera de reciclaje de AD

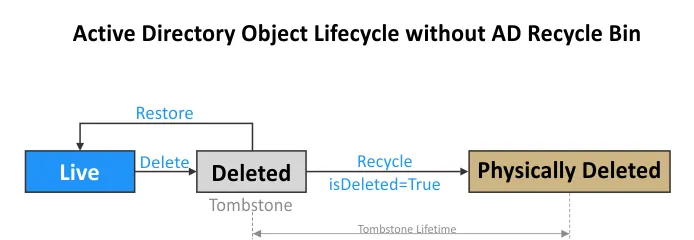

Cuando la Papelera de reciclaje de AD está desactivada, el proceso de eliminación y restauración de objetos AD es el siguiente:

- Cuando se elimina un objeto, éste se convierte en una lápida.

- El objeto tombstone se almacena en el contenedor Objetos eliminados durante el periodo establecido en tombstoneLifetime para el dominio actual. La mayoría de los atributos se pierden cuando el objeto se convierte en una lápida, lo que también se denomina objeto borrado.

- Durante el periodo de vida de la lápida, puede recuperar el objeto AD pero sin ninguna información adicional registrada en sus atributos.

- Cuando expira la vida útil de la lápida, el objeto se elimina físicamente sin posibilidad de recuperarlo.

El ciclo de vida de los objetos de Active Directory se muestra en el siguiente diagrama para ilustrar el principio de la restauración de objetos de AD sin la Papelera de reciclaje de AD.

Recuperación de la papelera de reciclaje de AD

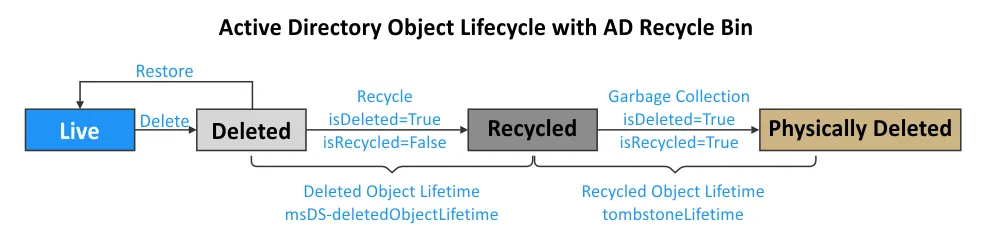

La situación cambia cuando se activa la Papelera de reciclaje de Active Directory:

- Cuando se elimina un objeto de AD, el estado del objeto cambia al estado «eliminado lógicamente». Los atributos del objeto se conservan durante el periodo de tiempo establecido en el atributo Vida útil del objeto eliminado (msDS-deletedObjectLifetime), que por defecto es igual al periodo de Vida útil del objeto reciclado (180 días). Puede restaurar los objetos eliminados en Active Directory durante este periodo.

- El atributo isDeleted se establece en True. El atributo isRecycled es False.

- Una vez transcurrido el periodo de vida útil del objeto borrado, el estado del objeto pasa de borrado lógico a objeto reciclado. El objeto reciclado es similar al objeto lápida cuando la Papelera de reciclaje de AD está desactivada.

- Este objeto reciclado sigue ubicado en el contenedor Objetos eliminados hasta que expira el Tiempo de vida del objeto reciclado definido en el atributo tombstoneLifetime. Por defecto, este periodo es de 180 días. El atributo isRecycled se establece en True. La mayoría de los atributos del objeto, que aún se conservan en el estado de borrado lógico, se eliminan.

- Cuando el tiempo de vida del objeto reciclado(tombstoneLifetime) expira, el mecanismo de recolección de basura de Active Directory limpia completamente el objeto reciclado, y este objeto se elimina físicamente. La recuperación de objetos ya es imposible.

Papelera de reciclaje de Active Directory: lo que necesita saber

La papelera de reciclaje de Active Directory estuvo disponible por primera vez en Windows Server 2008 R2 para su uso exclusivo en PowerShell. La interfaz gráfica de usuario (GUI) para la Papelera de reciclaje de AD está disponible desde Windows Server 2012. Por defecto, la Papelera de reciclaje de AD está desactivada.

Tenga en cuenta lo siguiente antes de activar la Papelera de reciclaje de AD:

- Una vez activada la Papelera de reciclaje de Active Directory, se eliminan todas las lápidas del bosque del dominio. Esto significa que si elimina objetos de Active Directory y luego activa la Papelera de reciclaje de AD, es imposible restaurar esos objetos. Para recuperar objetos eliminados de Active Directory, utilice otros métodos sin depender de la Papelera de reciclaje y sólo después habilite la Papelera de reciclaje.

- La activación de la Papelera de reciclaje de AD le permite restaurar objetos de AD eliminados después de que se activara la Papelera de reciclaje de AD. Habilite la Papelera de reciclaje de AD antes de eliminar objetos AD.

- Una vez activada la Papelera de reciclaje de AD, no podrá desactivarla. Esta opción es irreversible. Haga una copia de seguridad de su controlador de dominio AD antes de activar la Papelera de reciclaje AD si no está seguro de necesitar esta función de forma permanente.

- La activación de la Papelera de reciclaje de AD modifica el esquema de Active Directory.

- Active Directory crece en tamaño porque los objetos con sus atributos se conservan temporalmente en Active Directory después de cambiar su estado.

Cómo restaurar objetos AD eliminados con herramientas nativas

Vamos a eliminar objetos en Active Directory y luego repasaremos cómo restaurarlos con y sin la Papelera de Reciclaje de AD. Cubriremos 4 métodos nativos:

- Ejemplo 1: Uso de PowerShell

- Ejemplo 2: Uso de ADRestore

- Ejemplo 3: Uso de Ldp.exe

- Ejemplo 4: Restauración desde la papelera de reciclaje de AD

Los tres primeros ejemplos implican la restauración de objetos de AD sin la Papelera de reciclaje de AD. En el cuarto ejemplo, debemos activar la Papelera de reciclaje de Active Directory, eliminar algunos objetos y luego restaurarlos.

El entorno utilizado en los ejemplos:

- Un controlador de dominio que se ejecuta en Windows Server 2019 y que es el único controlador de dominio del bosque de dominio.

- Un nombre de dominio es ID.TEST

- Tenemos múltiples usuarios – usuario1, usuario2, usuario3, etc. que son miembros del Grupo-A en este dominio AD.

Tenga en cuenta que los métodos nativos que se explican a continuación no requieren apagar un controlador de dominio y ponerlo fuera de línea para restaurar los usuarios de AD eliminados.

Ejemplo 1: Restauración de objetos AD en PowerShell (Restore-ADObject)

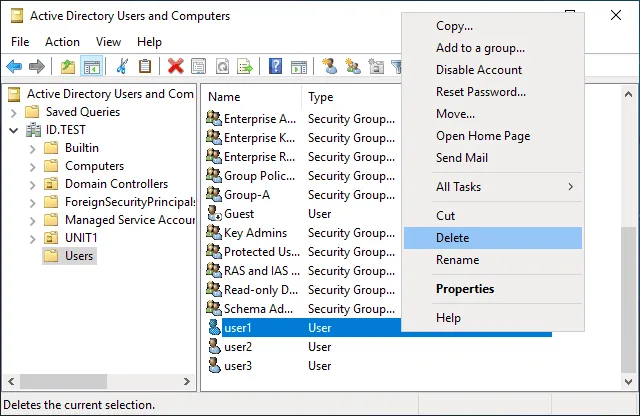

Borremos el usuario1 en Active Directory y luego intentemos restaurar el objeto usuario1. Realizamos estas operaciones en el controlador de dominio.

Realice los siguientes pasos para restaurar el usuario AD eliminado:

- Abra PowerShell con privilegios administrativos (PowerShell elevado).

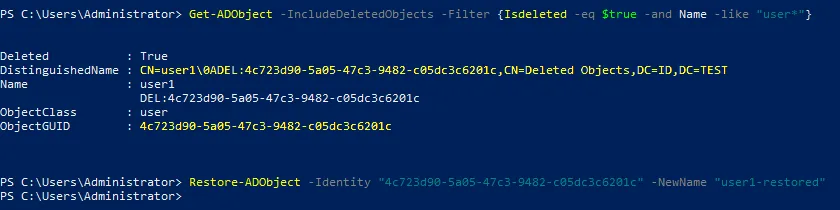

- Los objetos eliminados se encuentran en el contenedor DeletedObjects y tienen el indicador isDeleted. Visualice los objetos AD eliminados con el comando

Get-ADObject -IncludeDeletedObjects -Filter {IsDeleted -eq $true}

- Para restaurar un objeto, debemos eliminar la bandera isDeleted de este objeto. Necesitamos restaurar el usuario1. Introduzca el comando para mostrar todos los objetos cuyos nombres empiecen por usuario. Para ello, añadimos estas opciones al filtro: {Isdeleted -eq $true -y Name -like «user*«}

El siguiente comando sirve para mostrar otros usuarios como user2, user3, etc. si han sido borrados:

Get-ADObject -IncludeDeletedObjects -Filter {Isdeleted -eq $true -and Name -like "user*"}

- Anote el ObjectGUID o DistinguishedName del objeto necesario. En nuestro caso utilizamos el ObjectGUID para el usuario1:

4c723d90-5a05-47c3-9482-c05dc3c6201c

- Para restaurar el objeto borrado ejecute el comando como:

Restore-ADObject -Identity "GUID or DistingushedName here" -NewName "new_restore_name"

En nuestro caso:

Restore-ADObject -Identity "4c723d90-5a05-47c3-9482-c05dc3c6201c" -NewName "user1-restored"

- Opcionalmente, puede definir una ubicación alternativa donde restaurar el objeto actual utilizando la clave

-TargetPathy estableciendo un nombre distinguido (DN) para la nueva ubicación, por ejemplo:

CN=Usuarios,DC=dominio,DC=red

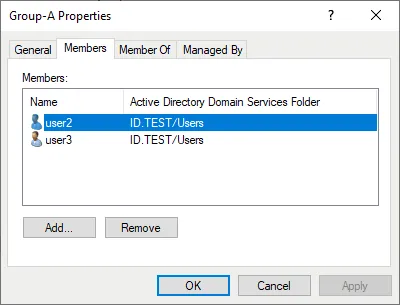

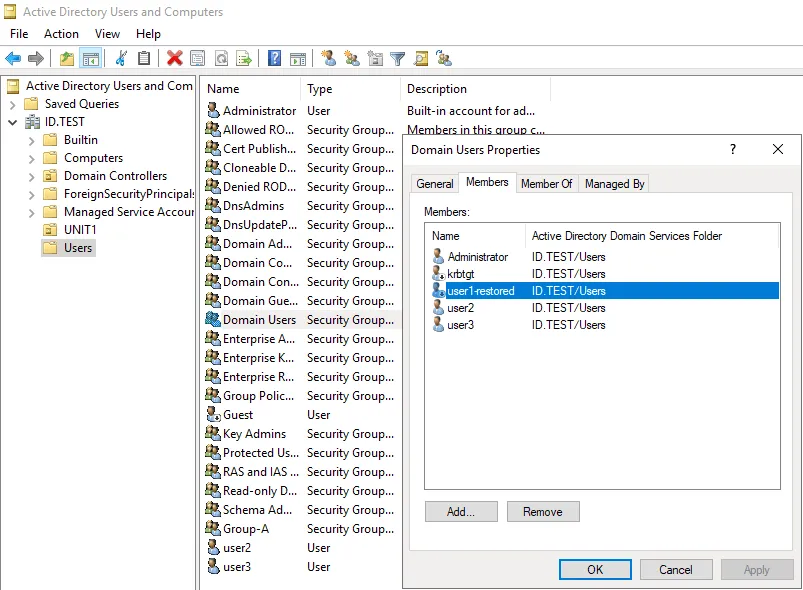

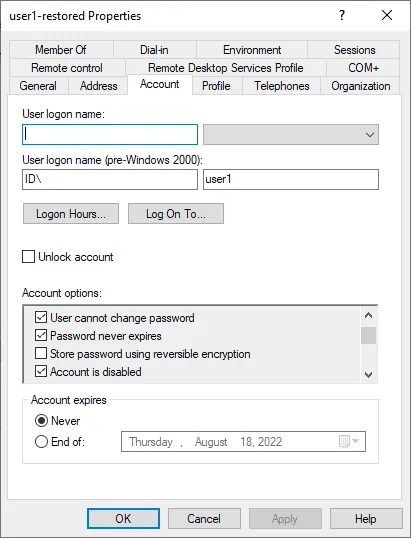

Después de ejecutar el comando y restaurar el objeto de Active Directory, no vemos a usuario1 en el catálogo de Usuarios y en el Grupo-A donde este usuario estaba antes.

Esto se debe a que casi todos los atributos de los objetos se pierden después de eliminar un objeto de Active Directory sin utilizar la Papelera de reciclaje de AD, incluso si el propio objeto se ha restaurado.

Podemos encontrar el objeto AD restaurado user1-restored en el grupo Domain Users. El nombre de inicio de sesión del usuario sólo se guarda en el formato anterior a Windows 2000. La cuenta de usuario1-restaurada está en estado desactivado. La cuestión es que el SID original se conserva, y cualquier permiso NTFS para archivos y carpetas asociados a este usuario siguen siendo válidos.

Nota: Si vuelve a crear un nuevo objeto AD en lugar de restaurar un objeto eliminado de una lápida, se asignarán nuevos valores a los atributos objectGUID y objectSID, que requerirán la actualización de las referencias a este objeto.

Tenemos que editar el nombre de inicio de sesión, habilitar la cuenta, actualizar la contraseña y añadir este usuario al Grupo-A. Hay mucho trabajo manual que hacer para restaurar todos los atributos y la afiliación correctamente.

Ejemplo 2: Uso de ADRestore para restaurar usuarios de AD eliminados

La papelera de reciclaje de Active Directory sigue desactivada en nuestro segundo ejemplo.

El usuario2, que es miembro del Grupo-A, se elimina.

Vamos a utilizar la herramienta gratuita ADRestore para restaurar objetos eliminados en Active Directory. Esta herramienta está disponible en el sitio web de Microsoft:

https://docs.microsoft.com/en-us/sysinternals/downloads/adrestore

- Descargue la herramienta y extraiga el contenido del archivo zip a una carpeta específica, por ejemplo, C:\programas\adrestore

- Vaya a este directorio en PowerShell:

cd c:\programs\adrestore

Ejecutamos PowerShell como administrador.

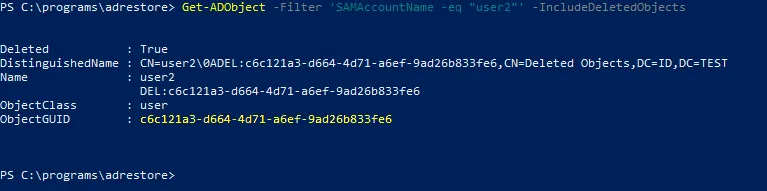

- Vea la información sobre el usuario2 eliminado especificando el nombre de usuario exacto en PowerShell elevado:

Get-ADObject -Filter 'SAMAccountName -eq "user2"' -IncludeDeletedObjects

Eliminado: True confirma que este usuario está eliminado.

CN=Objetos elimin ados significa que el objeto (cuenta de usuario) se mueve al contenedor Objetos eliminados.

- Observe el ObjectGUID del usuario2:

c6c121a3-d664-4d71-a6ef-9ad26b833fe6

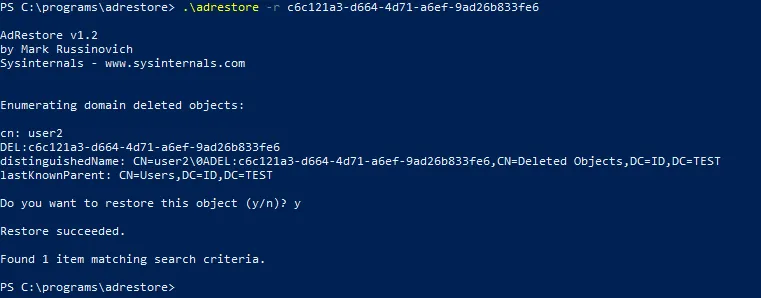

- Introduzca el comando para restaurar el objeto con adrestore especificando el ObjectGUID del usuario necesario:

.\adrestore -rc6c121a3-d664-4d71-a6ef-9ad26b833fe6

Escriba y y pulse Intro para confirmar y continuar.

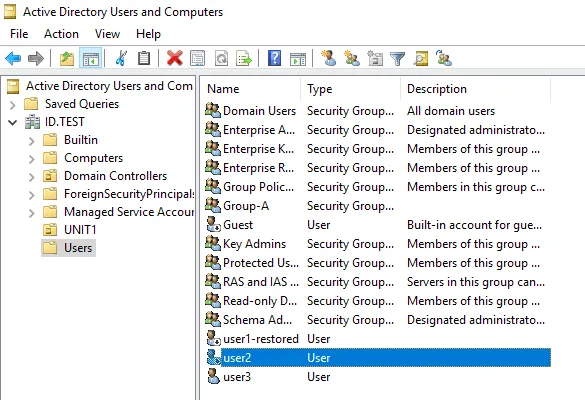

- Una vez restaurado el objeto eliminado(usuario2), compruebe este usuario en la ventana Usuarios y equipos de Active Directory.

El resultado es similar al del primer ejemplo. El usuario2 se restaura sin datos adicionales como atributos y pertenencia a grupos.

Ejemplo 3: Restaurar usuarios de AD eliminados con Ldp.exe

El tercer método de nuestro tutorial para restaurar usuarios eliminados de AD3 no requiere la Papelera de reciclaje de AD. En este método, utilizamos una utilidad LDAP gratuita ldp.exe.

La herramienta Ldp es una herramienta nativa de Microsoft que viene con los sistemas operativos Windows Server como Windows Server 2008, 2012, etc. Esta herramienta es un cliente LDAP ligero con una interfaz gráfica de usuario (GUI) al estilo del Explorador de Windows, que permite ver y editar entradas de Active Directory.

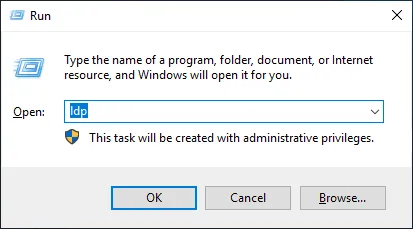

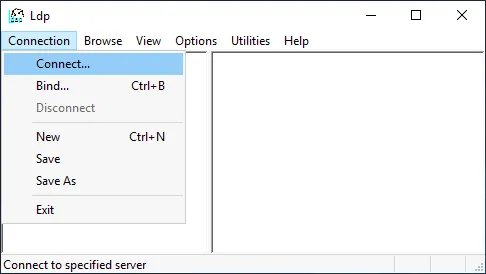

- Haga clic en Inicio > Ejecutar (o pulse Win+R).

- Escriba ldp en la ventana Ejecutar y pulse Intro.

- Haga clic en Conexión > Conectar en la ventana principal de Ldp.

- Configure los parámetros necesarios en la ventana Conectar.

Servidor: Introduzca la dirección IP o el nombre de su servidor AD DC.

Puerto: por defecto se utiliza 389 o 636.

Haga clic en Aceptar.

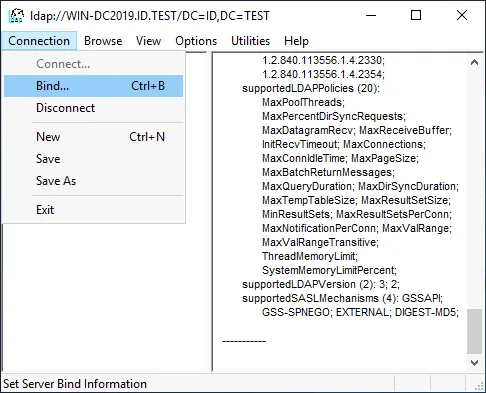

- Haga clic en Conexión > Bind en la ventana principal Ldp.

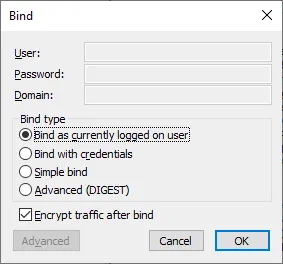

- Dado que hemos iniciado sesión como administrador de dominio en el controlador de dominio, seleccionamos la primera opción:

- Vincular como usuario conectado actualmente.

Puede utilizar la segunda opción(Vincular con credenciales) y establecer un nombre de usuario, una contraseña y el dominio al que desea conectarse.

Pulsa OK para continuar.

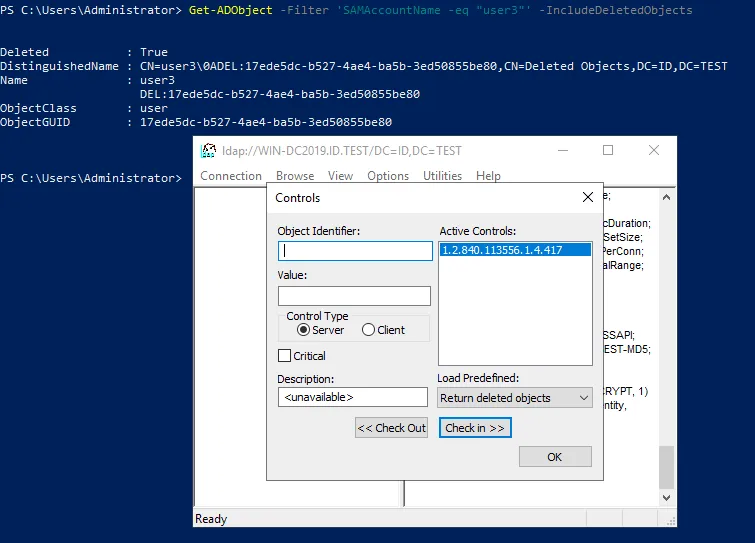

- Haga clic en Opciones > Controles en la ventana principal de Ldp.

En el PowerShell elevado, puede ejecutar el comando para ver la información sobre el usuario eliminado.

Get-ADObject -Filter 'SAMAccountName -eq "user3"' -IncludeDeletedObjects

El objectGUI del usuario3 es:

17ede5dc-b527-4ae4-ba5b-3ed50855be80

Seleccione Devolver objetos borrados en el menú desplegable Cargar predefinidos de la ventana Controles. Pulsa OK.

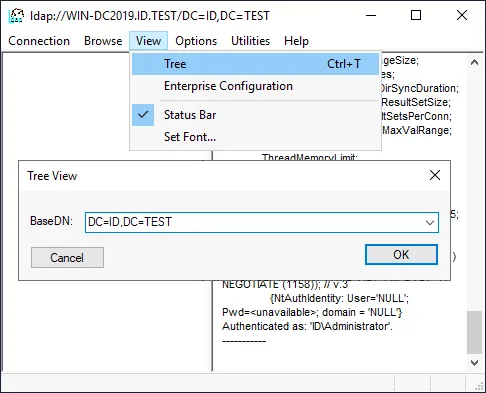

- Haga clic en Ver > Árbol en la ventana principal de Ldp.

Introduzca un BaseDN. El nombre de nuestro dominio es ID .TEST y nuestro BaseDN es DC=ID,DC=TEST

Pulsa OK para continuar.

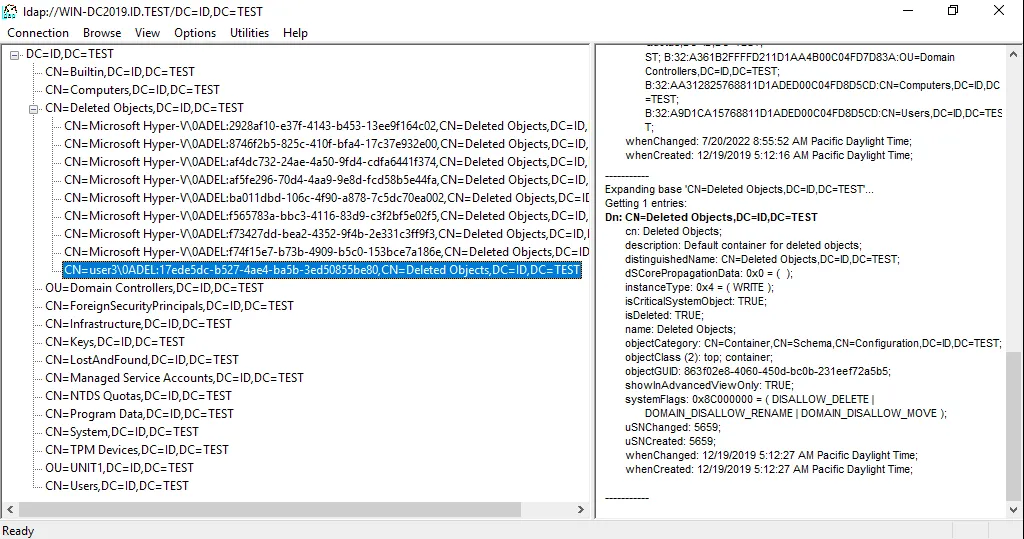

- Navegue en el árbol hasta el objeto eliminado que necesita recuperar( en nuestro caso,user3 es el objeto que queremos restaurar de la Papelera de reciclaje de AD). Expanda un dominio y expanda el contenedor Objetos eliminados.

Nota: Puede ver los resultados de las operaciones realizadas en el panel derecho de la ventana.

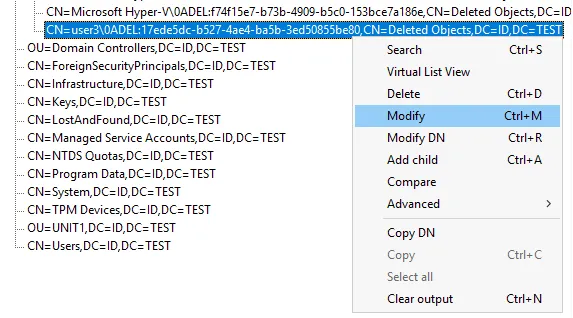

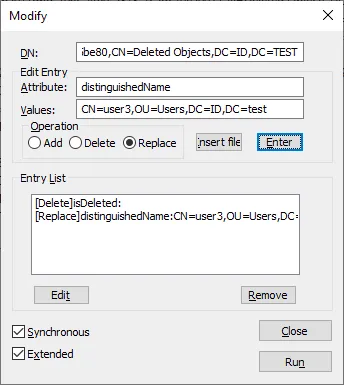

- Haga clic con el botón derecho en el objeto(usuario3 en nuestro caso) y haga clic en Modificar en el menú contextual.

- El DN ya se ha seleccionado automáticamente.

Escriba isDeleted en el campo Edit Entry Attribute.

Seleccione Borrar en las opciones de Operación.

Pulse el botón Intro en esta ventana.

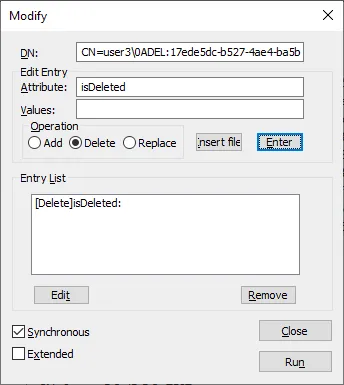

- Escriba distinguishedName en el campo Valores.

Introduzca los valores para restaurar objetos, por ejemplo CN=usuario3,OU=Usuarios,DC=ID,DC=prueba

Puede introducir valores para una ubicación DN personalizada para la restauración.

Seleccione la operación Sustituir.

Pulse el botón Intro en la interfaz de esta ventana Modificar.

Seleccione la casilla Sincrónico y ampliado. A continuación, haga clic en Ejecutar.

Después de restaurar el objeto AD en la ubicación seleccionada con este método mediante la herramienta Ldp (LDAP), no se restauran los datos adicionales con atributos (contraseña, pertenencia a grupos, etc.). Deberá configurar estos parámetros manualmente.

En general, el resultado es similar al obtenido con los otros dos métodos, que tampoco utilizan la Papelera de reciclaje de AD.

Activemos la Papelera de reciclaje de Active Directory y veamos un resultado diferente al restaurar objetos eliminados en Active Directory.

Ejemplo 4: Cómo restaurar desde la papelera de reciclaje de Active Directory

Antes de proceder con la recuperación, veamos cómo activar la Papelera de reciclaje de AD.

Cómo activar la papelera de reciclaje de Active Directory

Se recomienda hacer backup de su controlador de dominio de Active Directory antes de habilitar la Papelera de reciclaje de AD. Esto le permitiría retroceder si fuera necesario al estado con la Papelera de Reciclaje de AD desactivada y con las lápidas existentes.

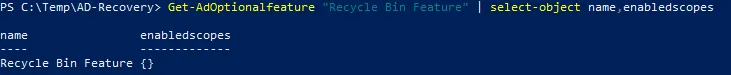

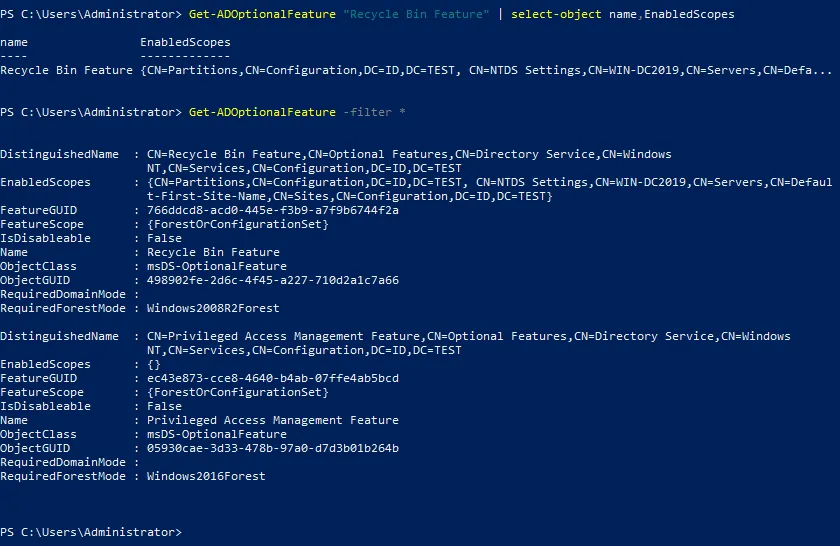

Ejecute el comando para comprobar si la Papelera de reciclaje de Active Directory está activada:

Get-ADOptionalFeature "Recycle Bin Feature" | select-object name,EnabledScopes

Si ve corchetes vacíos {} en la salida, la Papelera de reciclaje de AD está deshabilitada.

Estos son los requisitos para activar la Papelera de reciclaje de AD.

- Debe haber iniciado sesión en Windows Server como administrador de dominio o como usuario miembro del grupo Enterprise Admins o Schema Admins.

- El nivel funcional del bosque debe ser Windows Server 2008 o superior para habilitar la Papelera de reciclaje de Active Directory.

Existen dos métodos principales para activar la Papelera de reciclaje de AD: en PowerShell y en el Administrador del servidor.

1. Activación de la Papelera de reciclaje de AD en PowerShell

Ejecute los siguientes comandos para activar la Papelera de reciclaje de Active Directory en PowerShell elevado:

Import-Module ActiveDirectory

Generalmente, el comando para habilitar la Papelera de reciclaje de AD es el siguiente:

Enable-ADOptionalFeature 'Recycle Bin Feature' -Scope ForestOrConfigurationSet -Target <your forest root domain name>

En nuestro caso, el comando exacto con nuestro nombre de dominio especificado es:

Enable-ADOptionalFeature -Identity 'CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=ConfigurationDC=id,DC=test' -Scope ForestOrConfigurationSet -Target 'id.test'Introduzca el nombre de su dominio en lugar de id. test utilizado en nuestro ejemplo.

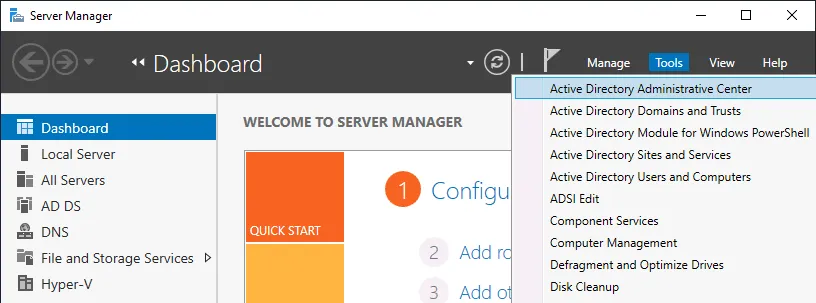

2. Activación de la papelera de reciclaje de AD en el Administrador de servidores

- Abra el Administrador de servidores. Haz clic en Inicio y escribe administrador de servidores o pulsa Win+R. En la ventana Ejecutar, escriba dsac.exe y pulse Intro.

- Vaya a Herramientas > Centro de administración de Active Directory en la ventana Administrador del servidor.

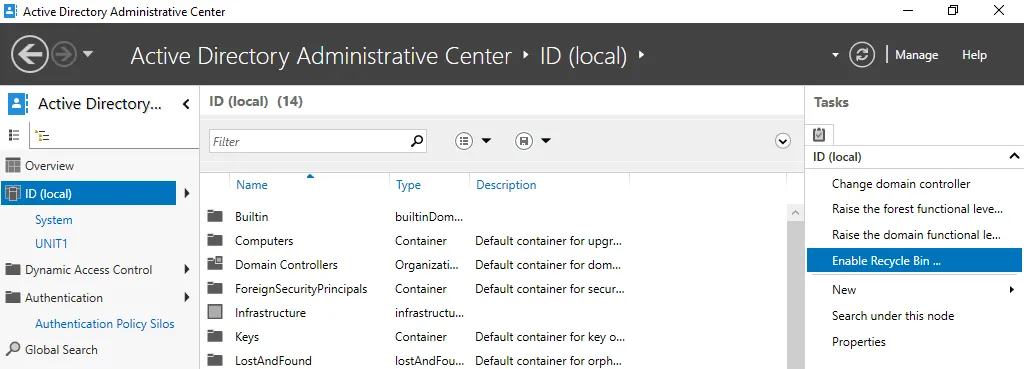

- Seleccione el dominio raíz de su bosque en el panel izquierdo. En nuestro caso seleccionamos ID (local).

- Haga clic en Activar Papelera de Reciclaje en el panel derecho.

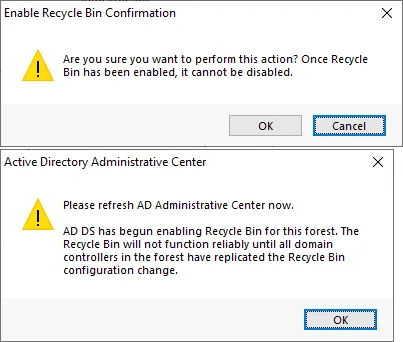

- Lea la advertencia y haga clic en Aceptar en la ventana de confirmación de activación de la papelera de reciclaje para continuar.

- Debe actualizar la ventana del Centro de administración de Active Directory. Haga clic en el botón Actualizar situado en la esquina superior derecha de la ventana Centro de administración.

- Después de eso, la opción Habilitar Papelera de Reciclaje se vuelve gris (inactiva).

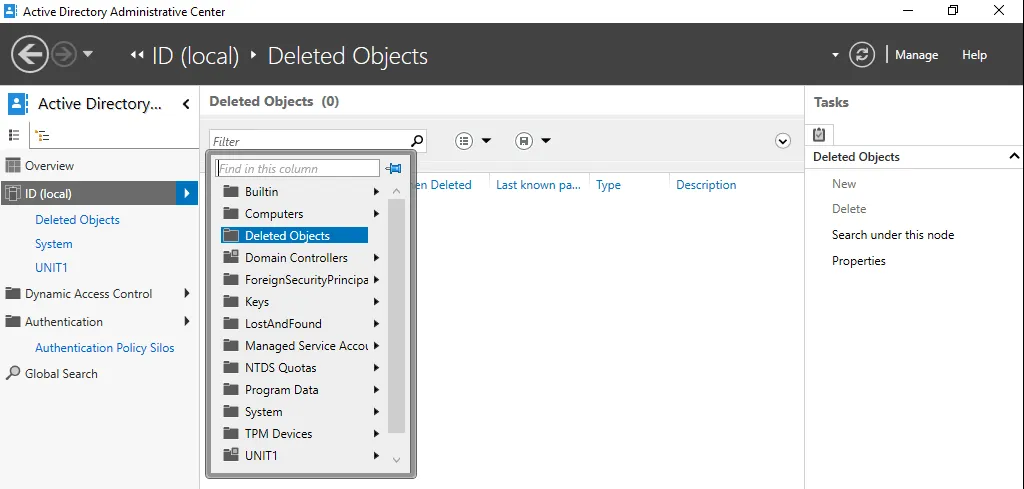

- El contenedor Objetos eliminados aparece en el menú cuando haces clic en tu dominio para expandir el contenido.

- Asegúrese de que la Papelera de reciclaje de Active Directory está habilitada ejecutando el comando en PowerShell:

Get-ADOptionalFeature "Recycle Bin Feature" | select-object name,EnabledScopes

Para ver más información sobre las funciones, utilice este comando:

Get-ADOptionalFeature -filter *

Restauración de usuarios desde la papelera de reciclaje de Active Directory

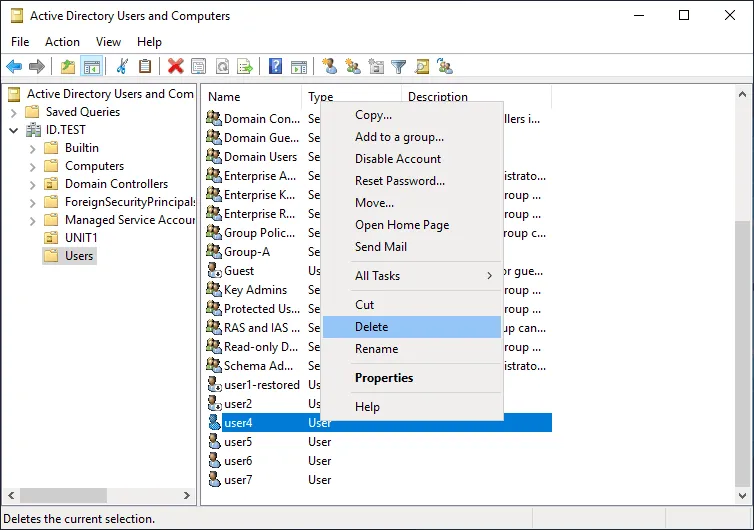

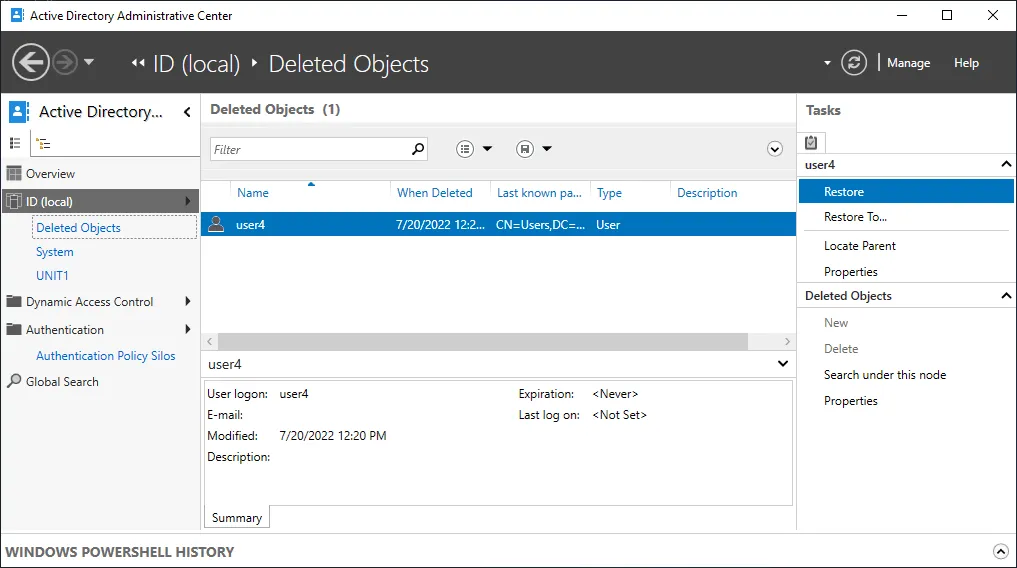

Vamos a eliminar el usuario4, que es miembro del Grupo-A en nuestro dominio id.test, como hicimos en los ejemplos anteriores con los otros usuarios.

Abra la Papelera de reciclaje de AD en Server Manager > Active Directory Administrative Center y seleccione un usuario eliminado. User4 es el objeto que queremos restaurar de la Papelera de Reciclaje de Active Directory en nuestro caso.

Existen cuatro opciones principales para un objeto de Active Directory eliminado en la Papelera de reciclaje:

- Restaurar – restaurar objetos AD borrados a la unidad organizativa original

- Restaurar en: seleccione una unidad organizativa diferente como destino para restaurar un objeto AD eliminado.

- Localizar padre: abre la unidad organizativa original donde se almacenaba un objeto eliminado.

- Propiedades: ver algunas propiedades del objeto eliminado, como Creado, Modificado, Nombre canónico, Clase de objeto o Números de secuencia de actualización.

Para restaurar un usuario a la ubicación original, haga clic en Restaurar en el menú situado en la parte izquierda de la ventana.

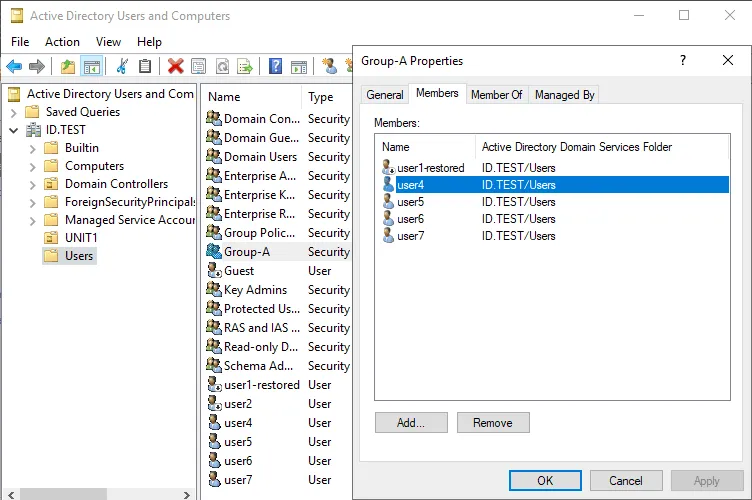

El usuario4 se ha restaurado como un objeto de Active Directory en la misma ubicación con todos los datos y atributos relacionados conservados. La pertenencia al grupo se mantiene, y el usuario4 es miembro del Grupo-A después de ser restaurado.

El comando para restaurar un usuario de AD eliminado de la Papelera de reciclaje de Active Directory en PowerShell es el siguiente:

Get-ADObject -Filter {displayName -eq "user4"} -IncludeDeletedObjects | Restore-ADObject

Cambie user4 por el objeto que desea restaurar en su servidor.

Así, la papelera de reciclaje de Active Directory es útil si no realiza un backup de Active Directory.

Cómo cambiar el tiempo de retención en la Papelera de reciclaje de AD

Puede cambiar algunos ajustes de la Papelera de reciclaje de Active Directory para tener la capacidad de restaurar objetos eliminados en Active Directory durante más tiempo. Vamos a cambiar los dos ajustes siguientes:

- Lápida de por vida(tombstoneLifetime)

- Cómo comprobar la vida útil actual de la lápida en PowerShell

- Cómo editar la vida útil de las lápidas en PowerShell

- Tiempo de vida del objeto eliminado(msDS-DeletedObjectLifetime)

Nota: El aumento de los valores de estos dos parámetros puede afectar al rendimiento de Active Directory.

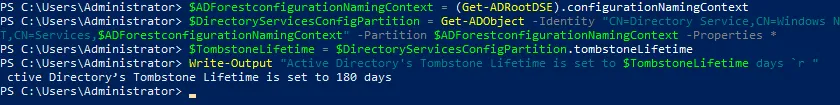

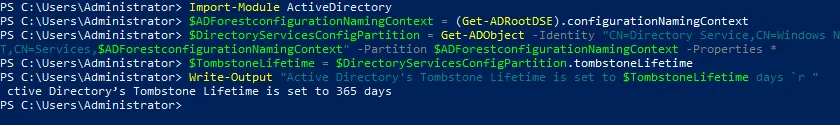

Cómo comprobar la vida útil actual de la lápida en PowerShell

Vea la vida útil actual de la lápida en PowerShell elevado con este conjunto de comandos:

Import-Module ActiveDirectory

$ADForestconfigurationNamingContext = (Get-ADRootDSE).configurationNamingContext

$DirectoryServicesConfigPartition = Get-ADObject -Identity "CN=Directory Service,CN=Windows NT,CN=Services,$ADForestconfigurationNamingContext" -Partition $ADForestconfigurationNamingContext -Properties *

$TombstoneLifetime = $DirectoryServicesConfigPartition.tombstoneLifetime

Write-Output "Active Directory’s Tombstone Lifetime is set to $TombstoneLifetime days `r "

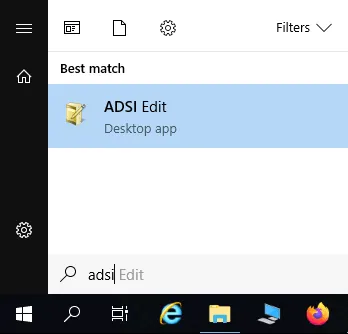

- Abra la herramienta ADSI Edit que es una herramienta estándar preinstalada en Windows Server 2019.

Puede encontrar esta herramienta en

«C:\ProgramData\Microsoft\Windows\Menú Inicio\Programas\Herramientas de administración«

o utilizando esta ruta:

%SystemRoot%\system32\adsiedit.msc

Puede hacer clic en Inicio y escribir ASDI Edit para ejecutar la herramienta rápidamente.

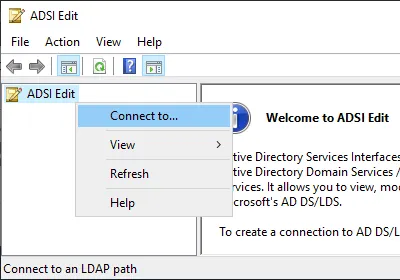

- Haga clic con el botón derecho del ratón en ADSI Edit en la ventana y haga clic en Conectar a en el menú contextual.

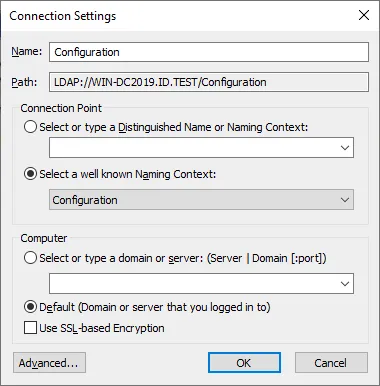

- En la ventana de ajustes de conexión, ajuste los siguientes parámetros:

- Nombre: Configuración

- Punto de conexión: Seleccione un Contexto de Nomenclatura conocido> Configuración

- Ordenador: Por defecto

Pulsa OK para aplicar estos ajustes.

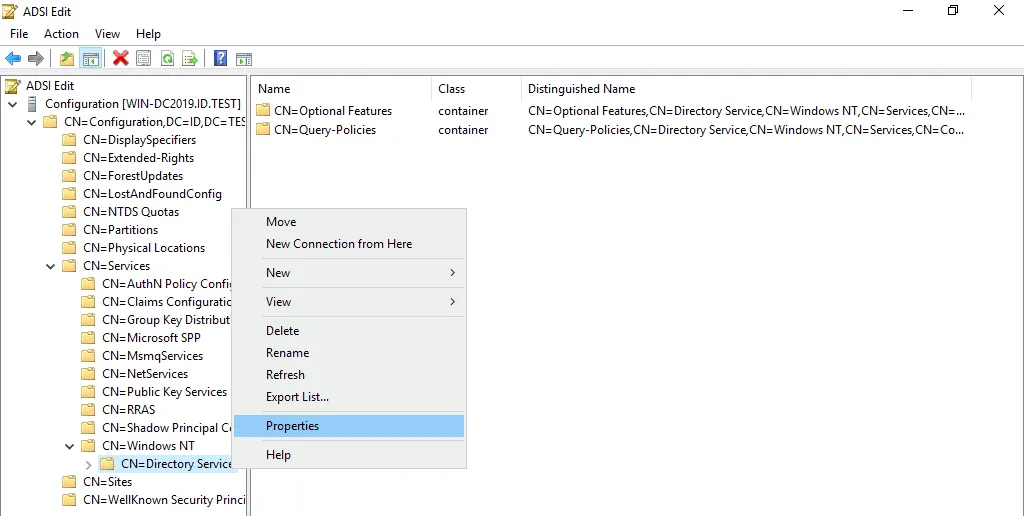

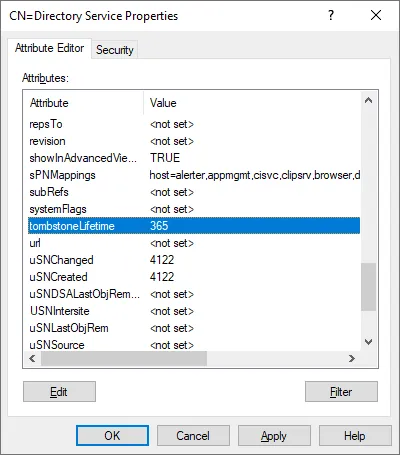

- El árbol con los parámetros de configuración de Active Directory se muestra ahora en la ventana principal de la herramienta ADSI Edit.

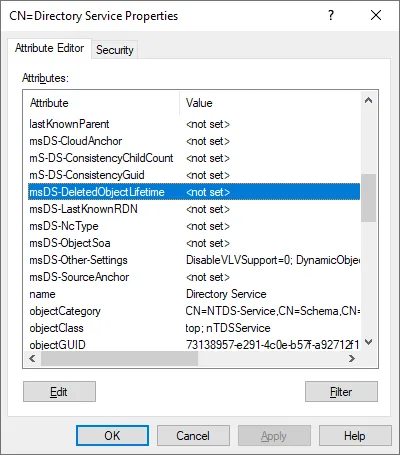

- Vaya a Configuración > CN=Configuración > CN=Servicios > CN=Windows NT > CN=Servicio de directorio

- Haga clic con el botón derecho del ratón en CN=Servicio de directorio y, en el menú contextual, haga clic en Propiedades.

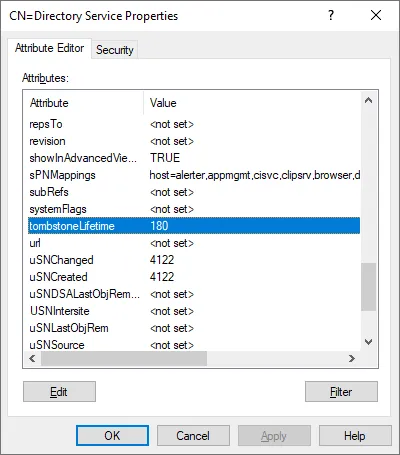

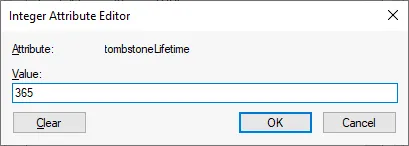

- Desplácese por la lista de propiedades y busque tombstoneLifetime. Como hemos comprobado antes, el valor por defecto es de 180 días.

- Haga doble clic en tombstoneLifetime para editar el valor establecido.

- Introduzca un nuevo valor, por ejemplo, 365 y pulse OK para guardar los ajustes.

Nota: Si establece el valor en null <no establece>, entonces el tiempo de vida de la lápida se establece automáticamente en 60 días, ya que este período está codificado en la configuración del sistema para el valor null.

- Se establece el nuevo valor.

- Haga clic en Aceptar para guardar los ajustes y cerrar la ventana Propiedades.

Puede asegurarse de que el valor se ha establecido en PowerShell utilizando el conjunto de comandos explicados anteriormente.

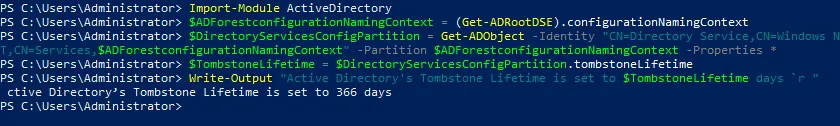

Cómo editar la vida útil de las lápidas en PowerShell

Abra PowerShell como administrador.

Ejecute un conjunto de comandos para establecer un nuevo valor de vida útil de lápida en PowerShell elevado:

Import-Module ActiveDirectory

$ADForestconfigurationNamingContext = (Get-ADRootDSE).configurationNamingContext

Set-ADObject -Identity "CN=Directory Service,CN=Windows NT,CN=Services,$ADForestconfigurationNamingContext" -Partition $ADForestconfigurationNamingContext -Replace @{tombstonelifetime='366'}

Comprueba la vida útil actualizada de la lápida utilizando el conjunto de comandos adecuado explicado en la sección anterior.

Cómo cambiar la vida útil de los objetos eliminados

El atributo msDS-deletedObjectLifetime determina el tiempo de vida del objeto eliminado. Puedes editar este parámetro con la herramienta ASDI Edit igual que hicimos al editar el parámetro tombstone lifetime.

Ir a:

Configuración > CN=Configuration,DC=ID,DC=TEST > CN=Services > CN = Windows NT > CN=Directory Service

En CN=Directory Service, localiza el atributo msDS-deletedObjectLifetime y edite el valor. El valor es nulo <not set> por defecto. Esto significa que el periodo de vida del objeto eliminado es igual al periodo de vida de la lápida.

El valor mínimo que puede fijarse es 2 (es decir, 2 días).

Limitaciones de las herramientas nativas de recuperación de AD

Resumamos las limitaciones de utilizar herramientas y métodos nativos de recuperación de AD:

- Hay mucho trabajo manual, como ejecutar comandos o configurar los parámetros necesarios en la interfaz gráfica de las utilidades proporcionadas.

- Los procesos de búsqueda y recuperación pueden llevar mucho tiempo.

- Las contraseñas de usuario no se conservan tras la recuperación. Debe restablecer la contraseña de cada usuario.

- Es necesario añadir manualmente algunos objetos o atributos para los objetos restaurados.

- La Papelera de reciclaje de Active Directory mejora el proceso de restauración de objetos AD y restaura la mayoría de los atributos de los objetos. Sin embargo, esta función no sirve de nada si no se activa antes de eliminar los objetos.

- Al activar la Papelera de reciclaje de Active Directory, aumenta el tamaño del Árbol de información de directorios (DIT).

- No se pueden recuperar objetos de Active Directory eliminados si el tiempo transcurrido desde su eliminación supera el tiempo de vida de la lápida.

Por suerte, puede saltarse las limitaciones de tiempo de la Papelera de reciclaje de AD con el backup de Active Directory.

Restauración de objetos de AD a partir de un backups

Restaurar objetos eliminados de Active Directory a partir de un backups es el método más fiable y permite restaurar objetos eliminados de AD independientemente de si la Papelera de reciclaje de AD está activada o no. El método de backups consiste en hacer backups de Active Directory o de todo el controlador de dominio que se ejecuta en un servidor físico o en una máquina virtual.

Explicaremos cómo recuperar objetos eliminados de Active Directory a partir de una copia de seguridad utilizando la solución universal de protección de datos NAKIVO Backup & Replication:

- Ya hemos hecho un backup del controlador de dominio Active Directory. En nuestro ejemplo, el controlador de dominio está instalado en una máquina virtual (VM) en VMware vSphere, y hemos hecho backup de toda la VM.

- El sistema operativo es Windows Server 2019, como en los ejemplos anteriores de este post.

- En este ejemplo, el nombre de dominio es dominio1.local, pero el resto de ajustes del dominio son idénticos a los del anterior.

Requisitos

Los requisitos para el servidor en el que se restauran los objetos AD eliminados son:

- Visual C++ Redistributable para Visual Studio 2015 debe estar instalado. El instalador vc_redist.x86.exe (v.2015) está disponible en el sitio web de Microsoft.

- El servicio de iniciador iSCSI debe estar iniciado.

- El puerto TCP 5000 debe estar abierto.

- Active Directory Module for PowerShell debe estar instalado.

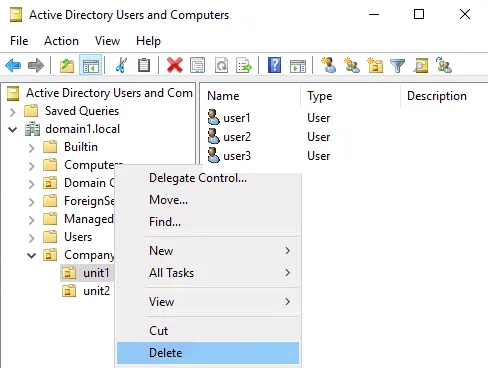

Eliminación de objetos AD

Vamos a eliminar la unidad de organización unidad1 en nuestro dominio, que es dominio1.local. La unidad organizativa contiene tres usuarios: usuario1, usuario2 y usuario3.

Restauración de objetos eliminados de AD a partir de un backups

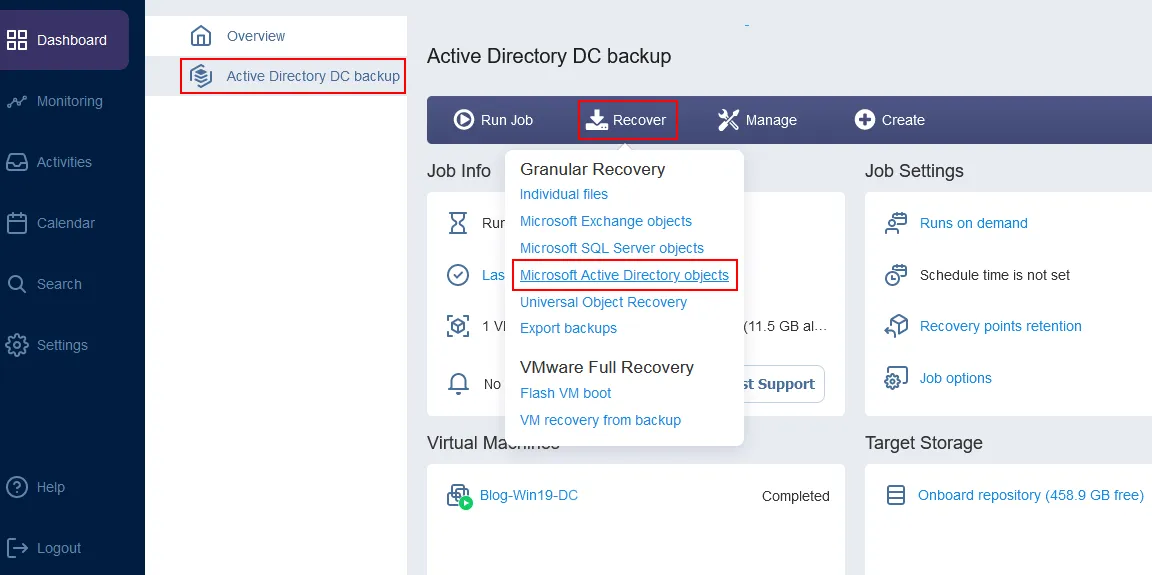

Abra la interfaz web de la solución de backups NAKIVO.

Seleccione el job de backup de VMware vSphere VM que contiene el backup del controlador de dominio de Active Directory.

Haga clic en Recuperar > objetos de Microsoft Active Directory.

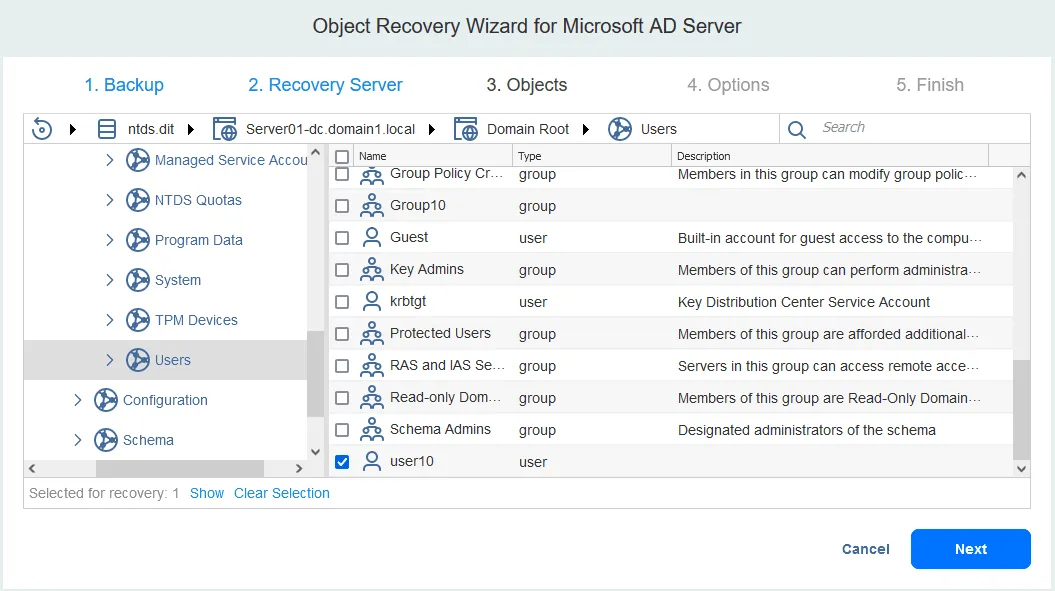

Se abre el asistente de recuperación de objetos para Microsoft AD Server.

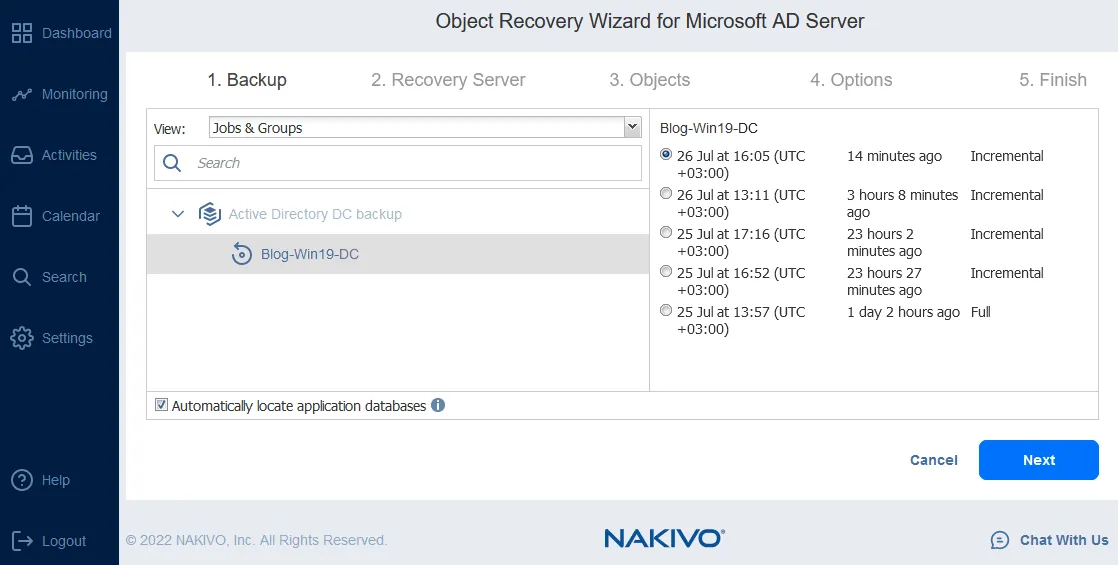

- Hacer backups. Seleccione la máquina virtual necesaria de la copia de seguridad seleccionada. A continuación, seleccione un punto de recuperación. En nuestro caso, el backup contiene una VM con un servidor AD (el nombre de la VM es Blog-Win19-DC) y seleccionamos el último punto de recuperación.

Haga clic en Siguiente en cada paso para continuar.

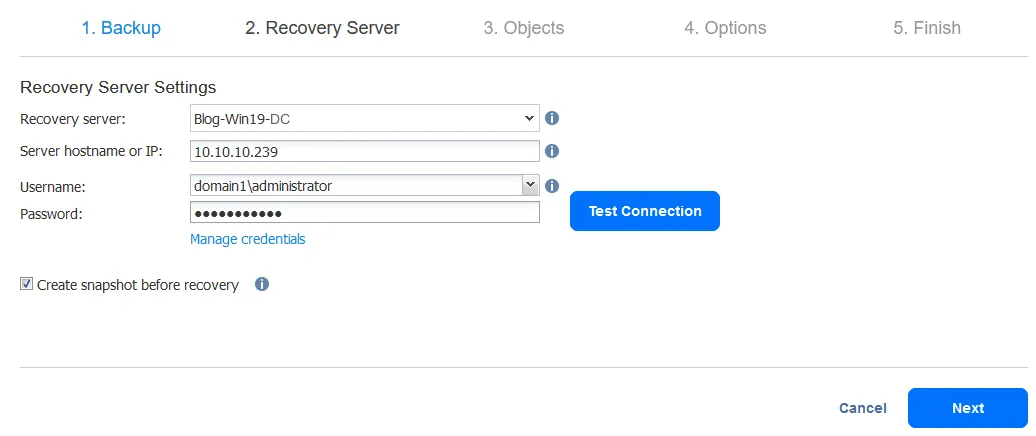

- Servidor de recuperación. Seleccione los ajustes del servidor de recuperación:

- Servidor de recuperación: Seleccione un servidor de recuperación como destino para restaurar los objetos AD eliminados. Recuperamos estos objetos en la misma máquina virtual. Puede expandir la lista y seleccionar un servidor o VM de su inventario.

- Nombre de host o IP del servidor: Introduzca el nombre de host o la dirección IP de la máquina virtual o del servidor seleccionado.

- Nombre de usuario: introduzca el nombre de usuario de un administrador de dominio o de otros usuarios que tengan los permisos adecuados en un dominio. En nuestro ejemplo, el nombre de usuario es domain1\administrator

- Contraseña: Introduzca la contraseña del usuario definido.

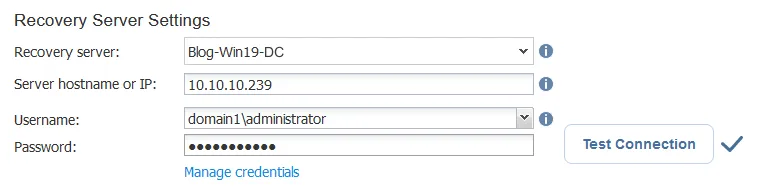

Haga clic en Probar conexión. Si ha superado la prueba, haga clic en Siguiente.

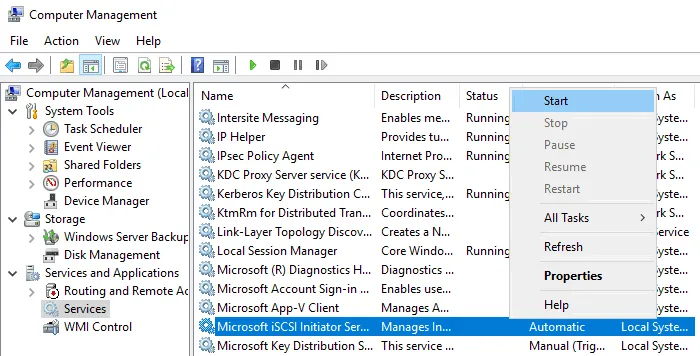

Nota: Asegúrese de que el servicio de iniciador iSCSI se está ejecutando en el equipo Windows Server de destino (en el que restaurará los objetos AD). De lo contrario, obtendrá el error El servicio «iSCSI Initiator» no se está ejecutando en el servidor de recuperación. En este caso, la prueba de conexión fallará.

Puede iniciar el servicio Microsoft iSCSI initiator en la ventana de Administración deequipos (Administración de equipos > Servicios y aplicaciones > Servicios).

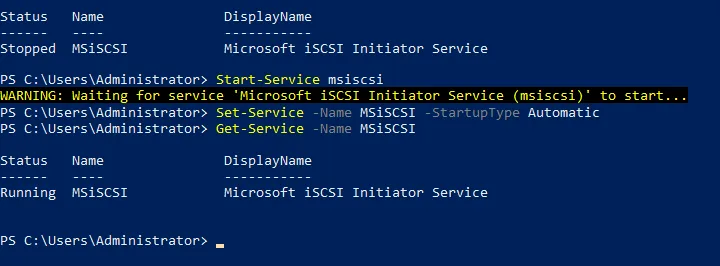

Como alternativa, puede iniciar el servicio en PowerShell:

- Compruebe el estado del servicio del iniciador iSCSI:

Get-Service -Name MSiSCSI

- Inicie el servicio iSCSI:

Start-Service msiscsi

- Establezca el tipo de inicio del servicio en automático:

Set-Service -Name MSiSCSI -StartupType Automatic

- Compruebe si se ha iniciado el servicio del iniciador iSCSI:

Get-Service -Name MSiSCSI

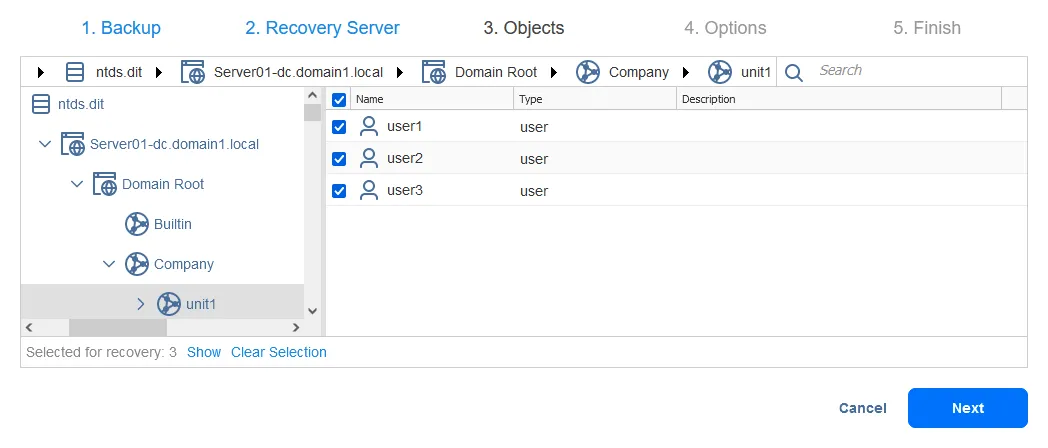

- Objetos. Seleccione los objetos AD que desea restaurar. Es posible recuperar varios objetos a la vez con un alto nivel de automatización. Queremos recuperar cuentas AD eliminadas.

Nota: Si el servicio iSCSI no está iniciado, aparecerá el mensaje No se puede cargar el punto de recuperación. Para iniciar un servicio iSCSI en una máquina Linux, por ejemplo, en una máquina con un repositorio de backups o Transporter, ejecute el comando:

/etc/init.d/iscsid start

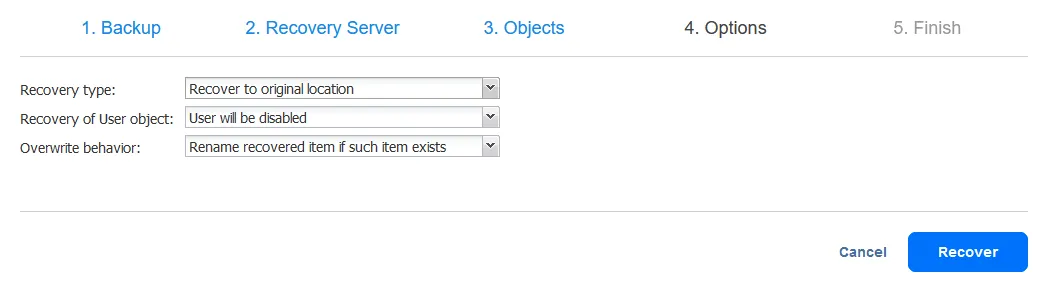

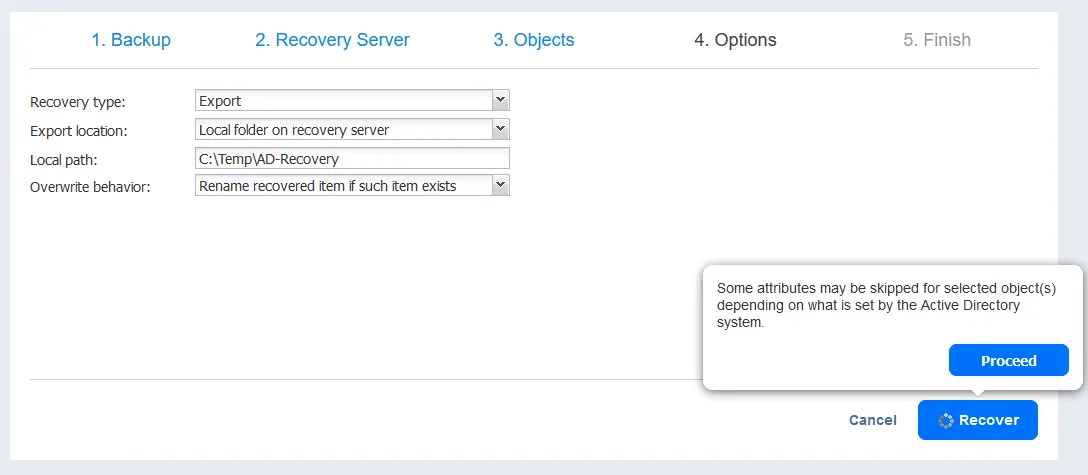

- Opciones. Seleccione las opciones de recuperación de AD en este paso. A continuación se enumeran todas las opciones posibles.

- Tipo de recuperación:

- Recuperar la ubicación original

- Exportar

- Recuperación del objeto de usuario:

- El usuario será desactivado

- El usuario debe cambiar la contraseña en el próximo inicio de sesión

- Comportamiento de sobrescritura:

- Cambiar el nombre del elemento recuperado si existe

- Omitir elemento recuperado si existe

- Sobrescribir el elemento original si existe

En este ejemplo de recuperación de AD, estamos recuperando elementos en la ubicación original y seleccionando opciones, como puede ver en la siguiente captura de pantalla.

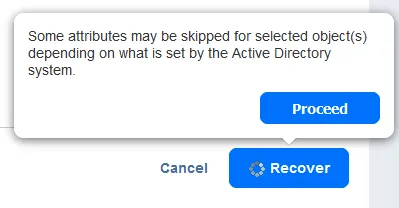

Haz clic en Recuperar, lee la notificación y pulsa Continuar.

- Acabado. Se ha iniciado la recuperación de objetos de Active Directory. Espere a que finalice el proceso de recuperación.

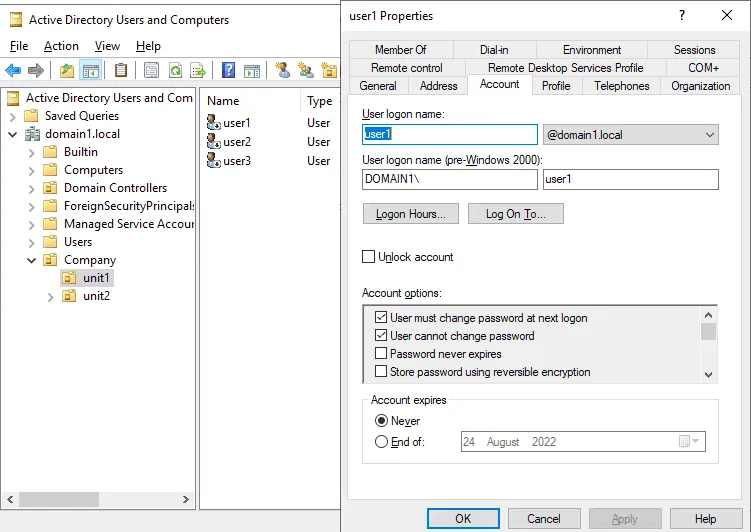

Una vez finalizado el proceso de restauración de objetos AD mediante este método, podemos abrir Usuarios y equipos de Active Directory en nuestro Windows Server 2019 y comprobar si se ha recuperado una unidad organizativa AD eliminada (unidad1) con objetos secundarios.

Como se puede ver en la siguiente captura de pantalla, se han recuperado todos los usuarios almacenados en la unidad1. La mayoría de sus atributos, incluida la pertenencia a grupos, se conservan. Sólo tenemos que restablecer las contraseñas y habilitar estas cuentas de usuario.

Recuperación avanzada de una copia de seguridad de AD

Es posible que necesite realizar una recuperación avanzada de Active Directory y recuperar objetos eliminados de Active Directory a partir de un backup con ajustes muy personalizados. Por ejemplo, puede exportar objetos AD desde un backup a un servidor personalizado, editar sus parámetros e importarlos a la ubicación necesaria.

La solución universal de protección de datos de NAKIVO le permite llevar a cabo estas tareas. Veamos un ejemplo.

Exportación de objetos AD a partir de un backups

Los primeros pasos del flujo de trabajo en la interfaz web son los mismos que los explicados en la sección anterior de este artículo. Vamos directamente al tercer paso del asistente de recuperación de objetos. La diferencia en el flujo de trabajo avanzado de recuperación de AD comienza a partir de este paso.

- Objetos. Seleccionemos otros objetos de Active Directory para recuperar en este ejemplo. Queremos restaurar los usuarios de AD eliminados. Busquemos Usuarios y seleccionemos usuario10. Podemos seleccionar varios objetos AD en el directorio Users para recuperarlos de un backup.

- Opciones. Seleccionamos Exportar los objetos de Active Directory seleccionados que queremos restaurar. Queremos exportar objetos a la carpeta local en el servidor de recuperación y todos nuestros ajustes en este paso son los siguientes.

- Tipo de recuperación: Exportación

- Ubicación de la exportación: Carpeta local en el servidor de recuperación

- Ruta local: C:\Temp\AD-Recovery

- Comportamiento de sobrescritura: Cambiar el nombre del elemento recuperado si dicho elemento existe

Haga clic en Recuperar y en Continuar para continuar.

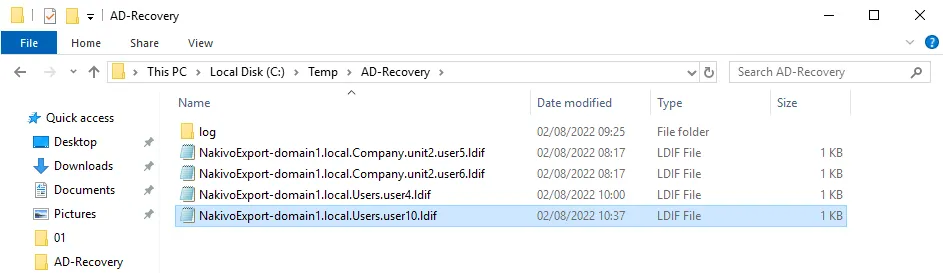

Espere hasta que finalice un job de recuperación y los objetos de Active Directory seleccionados se exporten a la ubicación de destino.

Una vez finalizado el proceso de exportación, podemos ver nuestros objetos de Active Directory en la carpeta C:\Temp\AD-Recovery. Cada objeto AD se exporta como un archivo LDIF independiente.

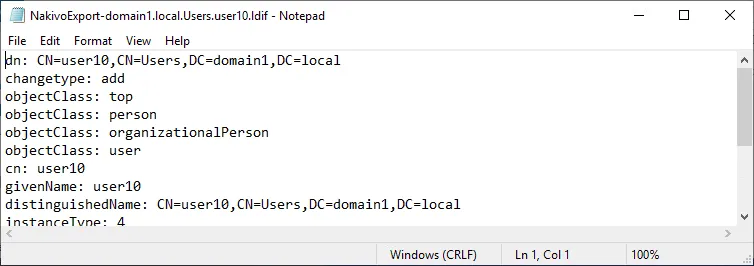

Un archivo LDIF es un archivo de texto editable que contiene la información sobre el objeto de Active Directory exportado. Intentemos restaurar el usuario AD eliminado, que en nuestro caso es user10. Puede ver un ejemplo del contenido del archivo LDIF en la siguiente captura de pantalla.

Ldifde es la utilidad nativa de Windows Server que puede exportar/importar objetos de Active Directory a/desde archivos .LDIF . Sin embargo, debe cumplir algunos requisitos para utilizar esta herramienta, como instalar un rol de servidor de Autoridad de Certificación (CA).

Preparación de Windows Server para restaurar objetos AD

Antes de empezar, asegúrese de que el servidor Active Directory tiene un rol CA. Será necesario para una conexión LDAP segura. Puede activar esta función en el Administrador de servidores mediante el asistente para añadir funciones. El flujo de trabajo para añadir este rol es estándar y nos centraremos sólo en los pasos principales para añadir este rol.

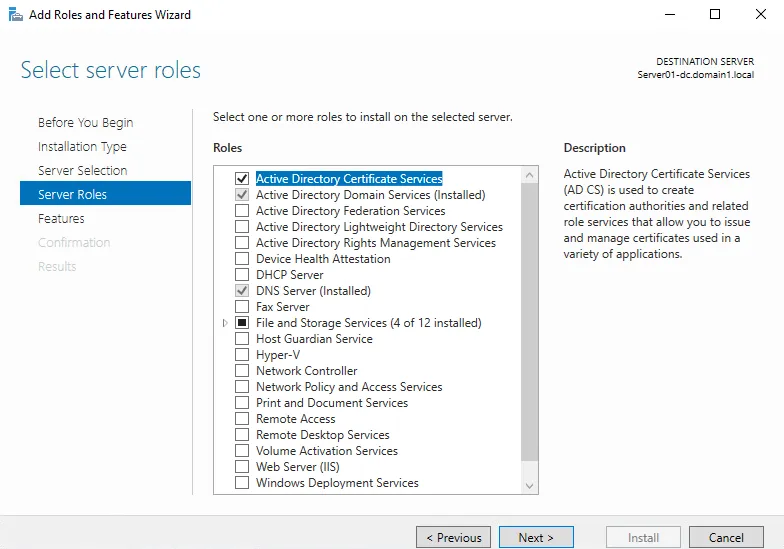

Seleccione la casilla Servicios de certificados de Active Directory en el paso Roles de servidor del Asistente para agregar roles y funciones.

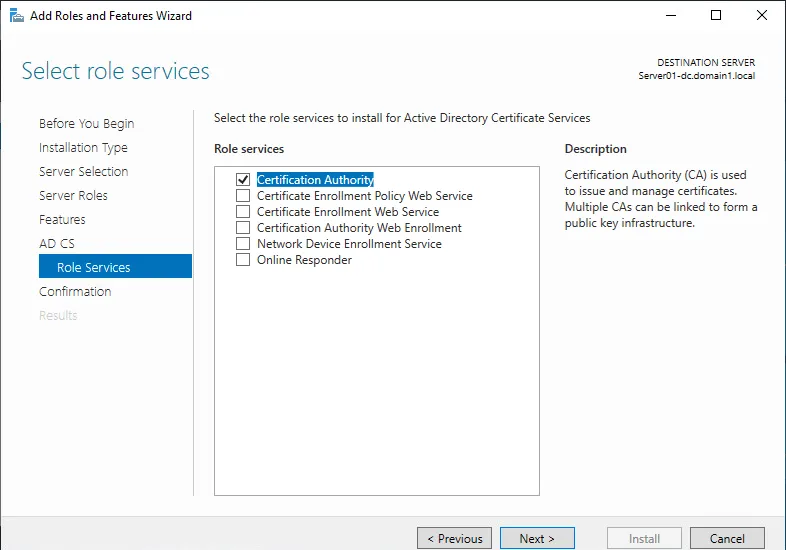

Seleccione Autoridad de certificación en el paso Servicios de rol.

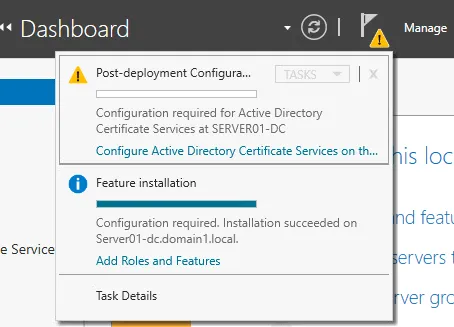

Una vez completados todos los pasos del asistente, deberá realizar una configuración posterior a la instalación para el rol instalado.

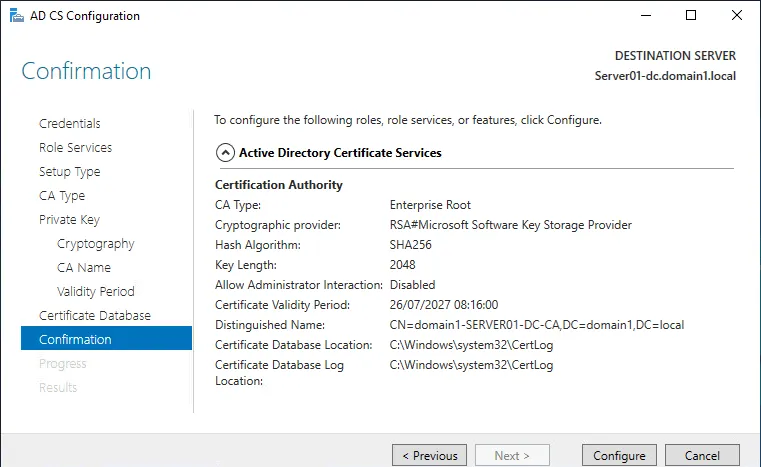

Siga los pasos estándar del asistente de configuración de AD CS:

- Credenciales. Introduzca las credenciales de un administrador de dominio (domain1\administrator en nuestro caso)

- Servicios de rol. Asegúrese de que está seleccionada la Autoridad de Certificación.

- Tipo de instalación. Seleccione Enterprise CA.

- Tipo CA. Seleccione CA raíz.

- Llave privada. Seleccione Crear una nueva clave privada.

- Criptografía. Puedes utilizar los ajustes predeterminados.

- Nombre CA. Asegúrese de que el nombre de la CA es correcto para su dominio.

- Periodo de validez. Establezca un periodo, por ejemplo, 5 años.

- Base de datos de certificados. Utiliza los ajustes por defecto.

Reinicie el servidor Windows para que los cambios surtan efecto tras finalizar el asistente de configuración de AD CS.

Finalización de la recuperación de AD

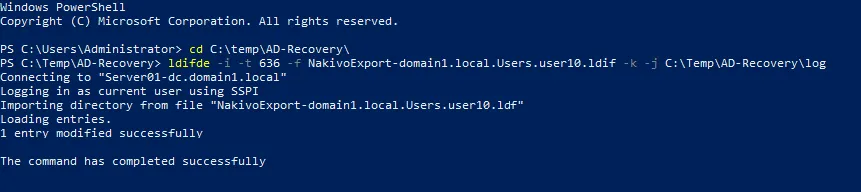

Ahora podemos utilizar la herramienta de línea de comandos Ldifde en Windows PowerShell para restaurar objetos eliminados en Active Directory importándolos. Ya los hemos exportado antes desde un backup, como recordarás.

- Abra PowerShell como administrador.

- Vaya al directorio donde se encuentran los archivos LDIF de los elementos recuperados:

cd C:\Temp\AD-Recovery

- El comando para importar los objetos AD desde el archivo LDIF para restaurarlos es el siguiente:

ldifde -i -t 636 -f filename.ldif -k -j logfolder

Donde filename.ldif es la ruta al archivo ldif, y logfolder es la ruta a la carpeta donde se guardarán los registros del proceso. La opción -t 636 indica el puerto TCP 636 que se utiliza para la conexión segura con el servidor AD. En nuestro caso, el comando para restaurar objetos AD borrados importándolos es:

ldifde -i -t 636 -f NakivoExport-domain1.local.Users.user10.ldif -k -j C:\Temp\AD-Recovery\Log

Estamos restaurando el usuario10. El ejemplo de salida de la consola PowerShell si la importación se realiza correctamente se muestra en la siguiente captura de pantalla.

Nota: Si utiliza la herramienta ldifde para exportar objetos de Active Directory manualmente, utilice filtros. El administrador no puede importar todos los atributos de los objetos AD. Algunos atributos están protegidos y los derechos para importarlos sólo pertenecen al sistema. En este caso, puede ver mensajes de error como El atributo es propiedad de Security Account Manager (SAM), problema 5003 (WILL_NOT_PERFORM) y otros al intentar importar objetos desde archivos LDIF.

Si exporta un objeto como un usuario o grupo con todos los atributos, es posible que tenga que eliminar manualmente algunos atributos como objectGUID, objectSid, sAMAccountType y otros en el archivo .LDIF borrando las líneas correspondientes antes de importar. De lo contrario, no podrá importar el objeto con la herramienta ldifde.

Tenga en cuenta estos aspectos cuando utilice las funciones de exportación/importación de la herramienta ldifde para hacer backups y recuperaciones sin una solución de backups dedicada. Es mejor utilizar una solución de backup especializada para proteger todo el servidor o máquina virtual de Active Directory con capacidad para hacer una recuperación completa y una recuperación granular de los objetos de AD de forma rápida y sencilla.

Conclusión

La forma más fiable de proteger los datos y las aplicaciones, incluido Active Directory con todos los elementos que contiene, es hacer backups de datos adecuados con regularidad y almacenar las copias de seguridad mediante una política de retención racional. Una solución especializada en backups ayuda en este caso. NAKIVO Backup & Replication es la solución universal de protección de datos que tiene en cuenta las aplicaciones y admite la restauración completa y la recuperación granular de archivos y objetos, incluso en Active Directory.