Cómo proteger las copias de seguridad del ransomware con el análisis de malware de NAKIVO

Las copias de seguridad se han convertido en el principal objetivo del ransomware. Los piratas informáticos quieren asegurarse de que las empresas paguen el rescate no permitiéndoles recuperar sus datos de forma independiente. Con NAKIVO Backup & Replication, obtendrá varias funciones (por ejemplo, objetivos de backup inmutables) para garantizar que, una vez creada, una copia de seguridad no pueda infectarse ni corromperse con una nueva infección de ransomware. Sin embargo, ¿cómo evitar que una infección de malware existente que pueda estar latente en su entorno de producción se propague a sus backups?

El ransomware puede ser sofisticado y, tras infectar una máquina, puede estar en estado inactivo antes de activarse para destruir datos. Cuando se hace backup de una máquina virtual o física infectada con ransomware que ha retrasado el cifrado, el malware puede permanecer latente dentro del backup. Si el backup infectado se restaura más tarde, el ransomware puede potencialmente volver a activarse, iniciando su proceso de cifrado con el tiempo. Este escenario puede provocar la reinfección de los sistemas y el cifrado de los datos recién restaurados, lo que supone un riesgo importante para la integridad de su infraestructura.

En este post, explicamos dos maneras de utilizar el análisis de malware en los backups en NAKIVO Backup & Replication para asegurarse de que los backups que crea están limpios y listos para recuperaciones exitosas en todo momento.

NAKIVO Prácticas recomendadas para la recuperación de ransomware

NAKIVO Backup & Replication le ayuda a asegurarse de que dispone de suficientes copias de datos críticos en diferentes ubicaciones para recuperarse con éxito después de cualquier incidente.

Algunas de las prácticas recomendadas para la recuperación de ransomware son:

- Aplicación de la estrategia de backups 3-2-1. Haz backups a intervalos regulares para asegurarte de que tienes al menos tres copias de los datos. Deben almacenarse al menos dos copias en dos soportes diferentes y al menos una copia debe almacenarse de forma externa. Una política de retención adecuada, por ejemplo, utilizando el esquema de retención abuelo-padre-hijo, le garantizará que dispone de suficientes puntos de recuperación para elegir una copia limpia si su infraestructura se ve afectada por un ataque de ransomware.

- Inmutabilidad. Guarde una de las copias de backup en un almacenamiento inmutable o aislado de la red. El almacenamiento con inmutabilidad le permite escribir un backup una vez pero sin la posibilidad de editar o borrar datos después por ransomware. El almacenamiento aislado de la red es un medio de almacenamiento que se desconecta físicamente después de escribir un backup que no permite al ransomware acceder físicamente a estos datos. NAKIVO Backup & Replication es compatible con varios objetivos inmutables.

- Integración de backups y software antivirus. Debería utilizar software antivirus para la detección de amenazas para máquinas físicas y virtuales. Los programas antivirus pueden detectar y eliminar la mayoría de los tipos de virus. También debe utilizar la detección de amenazas para los backups mediante la integración de antivirus con su solución de backup para permitirle tener backups limpios para recuperaciones limpias. Puede utilizar el análisis de malware en los backups en NAKIVO Backup & Replication para integrar el antivirus y analizar los backups en busca de malware.

- Replicación y DR. Utilice la replicación, ya sea periódica o en tiempo real, para la conmutación por error y la restauración del entorno completo en caso de que el ransomware derribe su infraestructura y necesite arrancar sus máquinas en una ubicación diferente.

Mantener los backups protegidos con el análisis de malware en los backups de NAKIVO

La función de análisis de malware en los backups de NAKIVO Backup & Replication permite integrar un software antivirus y analizar los backups en busca de malware.

Cómo funciona el análisis de malware en los backups de NAKIVO

Los discos de la máquina física o virtual se exponen directamente desde el backup como discos virtuales. A continuación, se inician en el servidor hipervisor seleccionado, como un host ESXi, Hyper-V, Nutanix, máquinas Linux/Windows y VMware Cloud Director.

En el caso de un host ESXi, los discos virtuales se conectan como objetivos iSCSI a una máquina virtual temporal en el host ESXi. Los discos virtuales de las máquinas virtuales también están conectados al servidor de escaneo como objetivos iSCSI. Como resultado, el antivirus que se ejecuta en el servidor de escaneo puede escanear discos/volúmenes montados como objetivos iSCSI, de forma similar a como el antivirus escanea discos locales.

Estos son algunos requisitos que deben cumplirse para que la función funcione:

- El servicio de iniciador iSCSI debe ejecutarse en el servidor de escaneo.

- Se instala un agente en el servidor de escaneo para conectarlo con los componentes necesarios de NAKIVO Backup & Replication.

Nota: El Transporter instalado en la máquina con el repositorio de backups se puede utilizar por defecto como servidor de escaneo para escanear los backups en este repositorio de backups. Puede utilizar esta opción por defecto si el antivirus está instalado en la máquina con un repositorio de backups.

Puede consultar la lista completa de requisitos y el software antivirus compatible.

El entorno utilizado en el recorrido

Esta función se puede utilizar justo después de crear un backup para ahorrar tiempo más adelante cuando necesite recuperar un objeto o una máquina rápidamente o justo antes de la recuperación si desea asegurarse de que el punto de recuperación está libre de infecciones.

A continuación proporcionamos los flujos de trabajo para ambos escenarios utilizando lo siguiente en nuestro entorno:

- NAKIVO Backup & Replication v.10.11 appliance virtual: 192.168.101.211

- Un servidor de escaneo con antivirus: Windows 10 x64 (192.168.101.225)

- ESET NOD 32 Antivirus v.16 instalado en un servidor de análisis

- ESXi 7.0: 192.168.101.201

- ESXi 7.0: 192.168.101.202 (ambos hosts ESXi se añaden al inventario)

- Una máquina virtual Windows en ESXi 7.0

- Un backup de Windows VM en un repositorio de backups de NAKIVO Backup & Replication

Se programa un job de backups para que se ejecute diariamente.

Instalamos el antivirus con los ajustes predeterminados en modo de prueba.

Nota: NAKIVO no suministra licencias para software antivirus. Debe utilizar una clave de prueba o comprar la licencia del antivirus manualmente.

Añadir un servidor de escaneo

NAKIVO Backup & Replication es compatible con los escaneos de backups realizados por software antivirus instalado en un servidor de escaneos disponible a través de la red:

- Un servidor de análisis puede ser una máquina física o virtual Windows/Linux en la que se ejecuta un software antivirus. El servidor de escaneado es compatible con las versiones cliente y servidor de los sistemas operativos Linux y Windows.

- Un servidor de escaneo debe ser capaz de establecer una conexión de red con NAKIVO Backup & Replication.

Nota: Se recomienda utilizar un servidor de escaneo que funcione en Linux para escanear los backups de Linux y servidores de escaneo que funcionen en Windows para escanear los backups de Windows. Los servidores de escaneo de Linux pueden escanear los backups de Windows en casos comunes. Sin embargo, la idea es que el sistema operativo del servidor de escaneado sea capaz de entender el sistema de archivos de la máquina de la que se ha hecho la copia de seguridad.

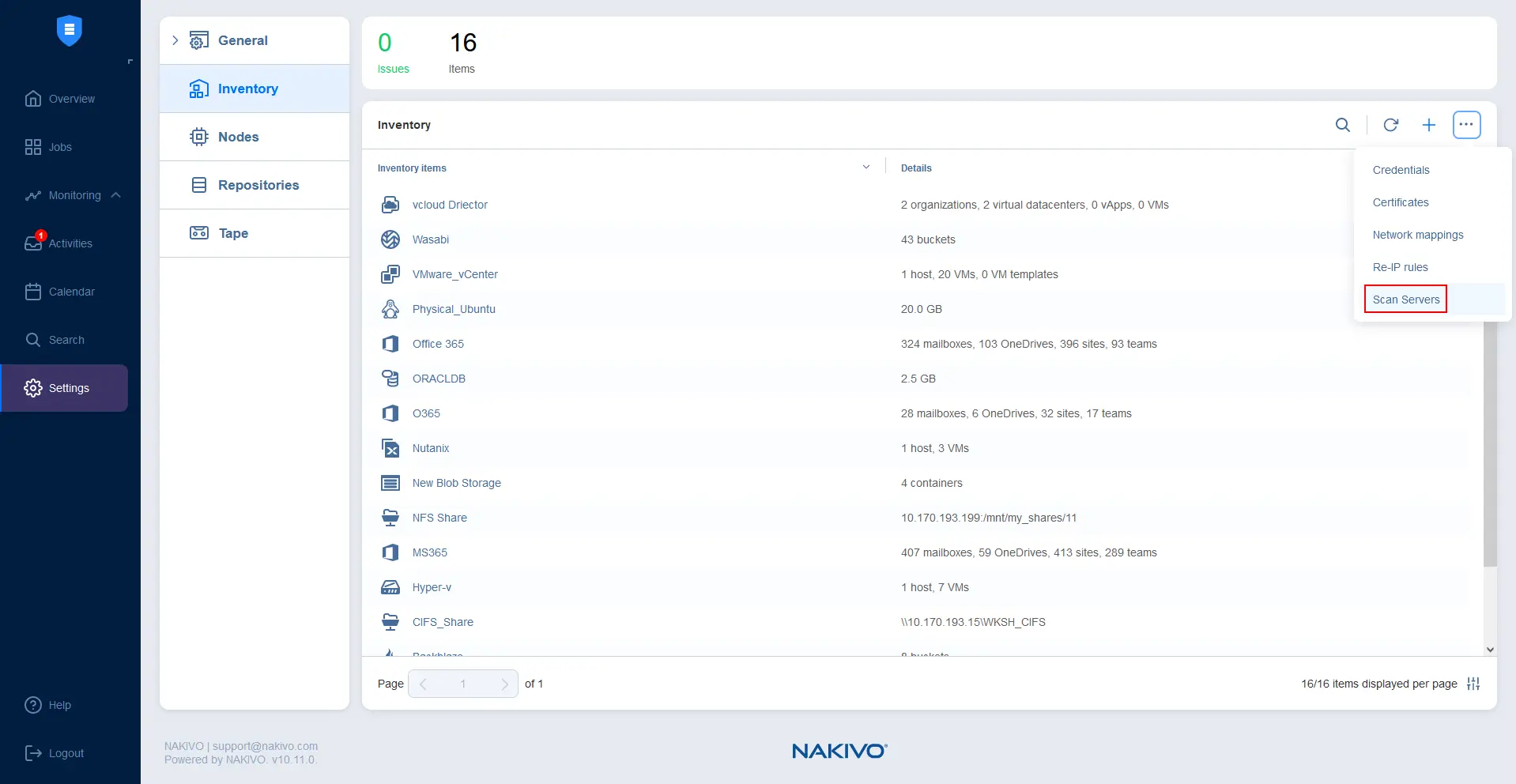

Procedamos primero añadiendo un servidor de escaneo al inventario en la interfaz web de la solución NAKIVO.

- Vaya a Ajustes > Inventario, haga clic en el icono … y haga clic en Escanear servidores.

- Introduzca los parámetros del nuevo servidor de escaneo que está añadiendo:

- Nombre para mostrar: ScanServer01

- Plataforma: Windows o Linux: es el sistema operativo de la máquina en la que está instalado el antivirus.

- Nombre de host o IP: Introduzca el nombre de host o la dirección IP del servidor de escaneado.

- Tipo de credenciales: Contraseña (o clave privada)

- Nombre de usuario: Una cuenta de usuario con permisos suficientes, por ejemplo, el administrador.

- Contraseña: La contraseña de esta cuenta de usuario

Establezca la carga máxima, es decir, el número máximo de tareas simultáneas.

Después de introducir todos los requisitos para el servidor de escaneado, haga clic en Probar conexión.

Si el servicio de iniciador iSCSI no se ha iniciado en el servidor de escaneado, aparecerá un mensaje informándole de ello, tal y como se muestra a continuación.

- Para iniciar el servicio de iniciador iSCSI en un equipo Windows:

- Abra Administración de equipos pulsando Win+R y, a continuación, en el cuadro de diálogo Ejecutar, introduzca compmgmt.msc y pulse Intro.

- Vaya a Servicios y Aplicaciones > Services, y navegue hasta el servicio Microsoft iSCSI initiator. Puede iniciar el servicio una vez o configurarlo para que se inicie automáticamente tras el arranque de Windows.

- Haga clic con el botón derecho en el servicio Microsoft iSCSI initiator y pulse Propiedades.

- En la ventana de propiedades del servicio, establezca el tipo de inicio en Automático y haga clic en Iniciar. A continuación, pulsa OK para guardar los ajustes.

- Vuelva a la interfaz web de NAKIVO Backup & Replication y haga clic de nuevo en Test Connection. La prueba de conexión debería realizarse correctamente. Haga clic en Añadir para terminar de añadir el nuevo servidor de escaneo.

Nota: Si la prueba falla, asegúrese de que el cortafuegos no está bloqueando la conexión de red y de que cumple todos los requisitos.

- El nuevo servidor de escaneo aparece ahora en la lista de servidores de escaneo. Puede cerrar esta ventana en la interfaz web.

Una vez añadido el servidor de análisis, puede configurar los análisis de backups en busca de malware.

Análisis de malware en los backups antes de la recuperación

Puede hacer análisis de malware en NAKIVO Backup & Replication antes de proceder a la recuperación de los siguientes tipos de jobs de backups:

- VMware vSphere VM

- Microsoft Hyper-V VM

- AHV VM de Nutanix

- Director de nube de VMware

- Máquina física

- Arranque flash

- Objeto universal

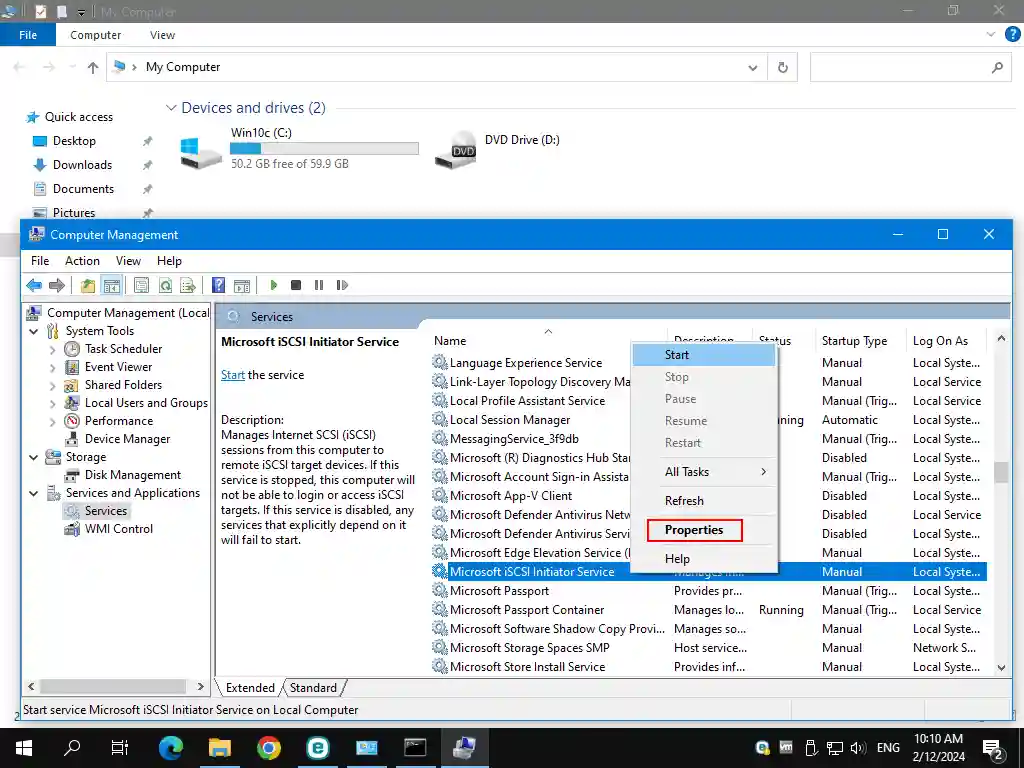

En este ejemplo, utilizamos un job Flash VM Boot para el escaneo de malware antes de la recuperación:

- Vaya a Jobs y seleccione el job de backup que incluye los backups de los equipos que desea comprobar en busca de virus y malware. En nuestro caso, se trata del job de backups de VMware Windows VM.

- Una vez seleccionado el job de backups, haz click en Recover, y en el menú de recuperación, pulsa Flash boot for VMware.

Se abrirá el Asistente para nuevo job de arranque Flash para VMware:

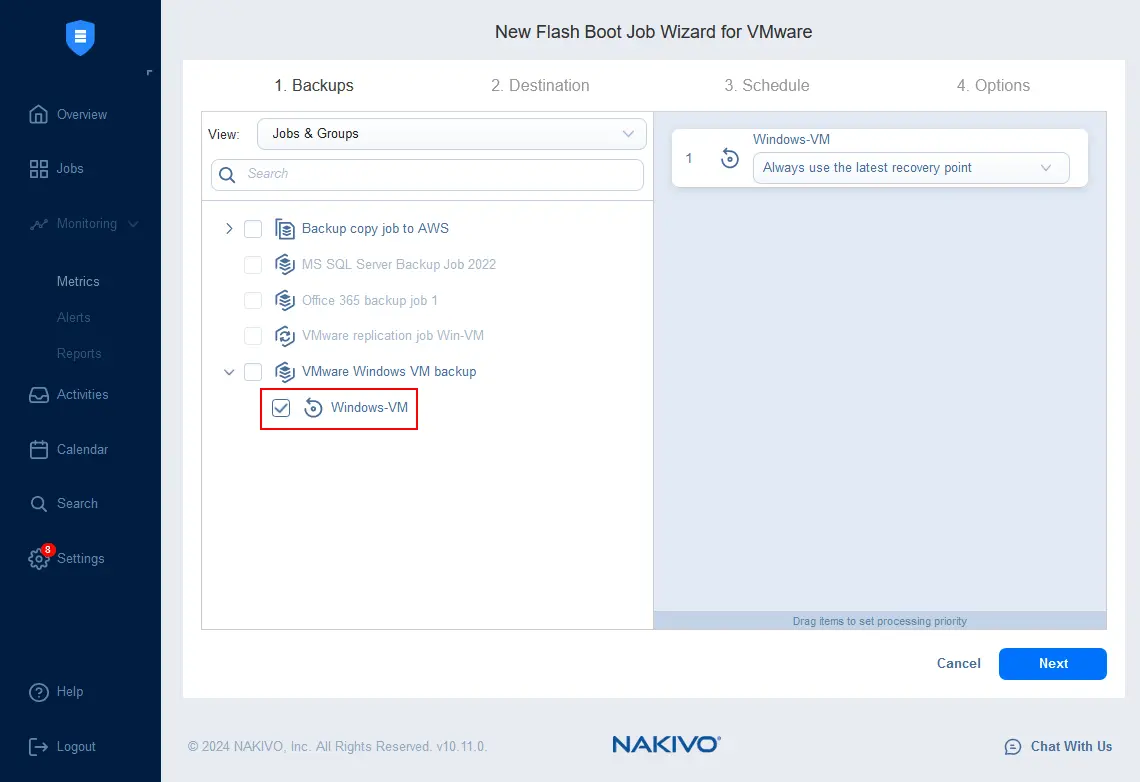

- Backups. Seleccione los backups del job de backup necesario que desee analizar en busca de virus. Puedes seleccionar varios backups. Seleccionamos Windows-VM, que es la única máquina de la que se ha hecho backup en nuestros backups. Haga clic en Siguiente en cada paso del asistente para continuar.

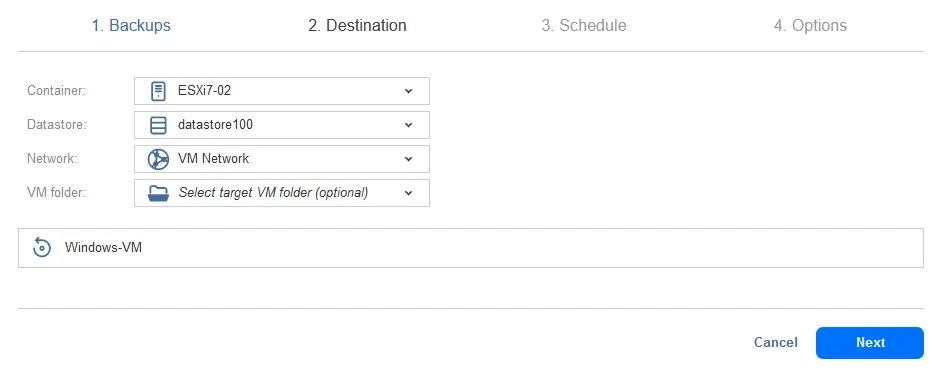

- Destino. Seleccione dónde ejecutar la VM temporal con los discos virtuales conectados desde el backup. Las opciones de destino incluyen un host ESXi, un almacén de datos ESXi, una red virtual y una carpeta VM (opcionalmente). El host ESXi seleccionado ya ha sido añadido al inventario NAKIVO.

- Horario. Configure la programación o seleccione ejecutar este job Flash VM Boot bajo demanda. Como queremos analizar un backup en busca de virus antes de la recuperación, seleccionamos ejecutar este job bajo demanda.

- Opciones. Configure las opciones del job Flash VM Boot.

- Introduzca el nombre del job.

- En la opción Detección de malware, haga clic en Activado.

Seleccione los ajustes de detección de malware en la ventana emergente que aparece:

- Servidor de escaneo: Seleccione el servidor de escaneo que se añadió al inventario anteriormente.

- Tipo de escaneo: Escaneo profundo o rápido. El escaneo rápido se utiliza para escanear ubicaciones estándar en un disco OS (partición) típicamente utilizadas por los virus. El escaneo profundo analiza todos los archivos.

- Seleccione el comportamiento si se detecta malware: Fallar el job de recuperación o Continuar y recuperar a red aislada.

- Ajuste el tiempo de espera del escáner. Si se supera el tiempo establecido, el job finaliza con el estado de fallo.

Una vez configurado, haga clic en Aplicar para guardar los ajustes de detección de malware para este job.

A continuación, haga clic en Finish (Finalizar) & Run (Ejecutar ) para finalizar el asistente y ejecutar el job Flash VM Boot con el análisis de malware.

- Seleccione el ámbito de ejecución del job y pulse Ejecutar.

Cada disco virtual de la máquina virtual temporal iniciada en el host ESXi se expone como un objetivo iSCSI y se monta en el servidor de análisis.

Espere hasta que se cree la máquina virtual temporal en el host ESXi y se monten y analicen los discos virtuales en busca de malware y virus.

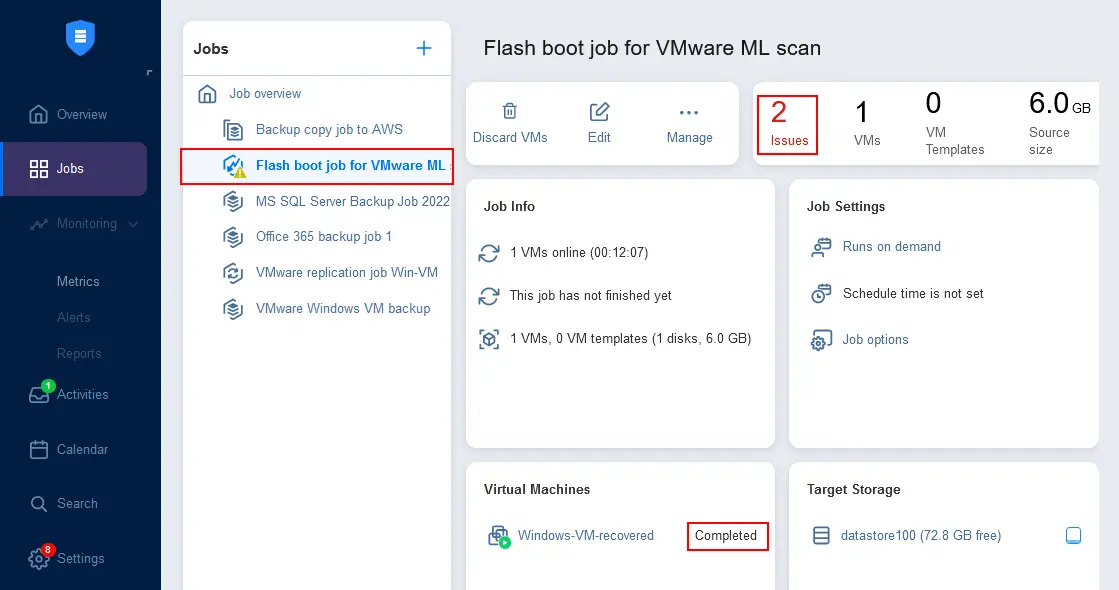

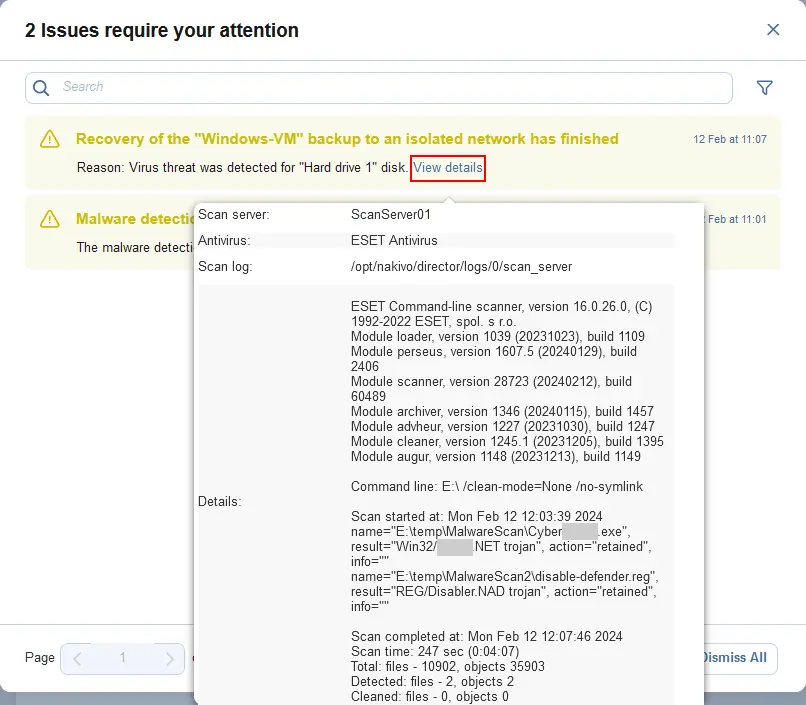

En la siguiente captura de pantalla, puede ver que el job Flash Boot se está ejecutando y se han encontrado 2 problemas. Haga clic en el enlace 2 problemas para ver los detalles del análisis de malware.

Como vemos, hay dos cuestiones que requieren nuestra atención. Haga clic en Ver detalles para ver más información. Tras el análisis de malware del backup de la máquina virtual, el antivirus ha encontrado dos archivos que pueden ser sospechosos y que el antivirus considera malware.

Tenga en cuenta que el job Flash VM Boot no se detiene automáticamente. Tiene que detener este job manualmente después de completar el escaneo de malware y comprobar el informe del escaneo antivirus.

Análisis de malware justo después de hacer backups

Para automatizar los análisis de malware después de un job de backups, debe utilizar las funciones Site Recovery de la solución:

- Vaya a Jobs en la interfaz web de NAKIVO Backup & Replication, haga clic en + para añadir un nuevo job y haga clic en Site recovery.

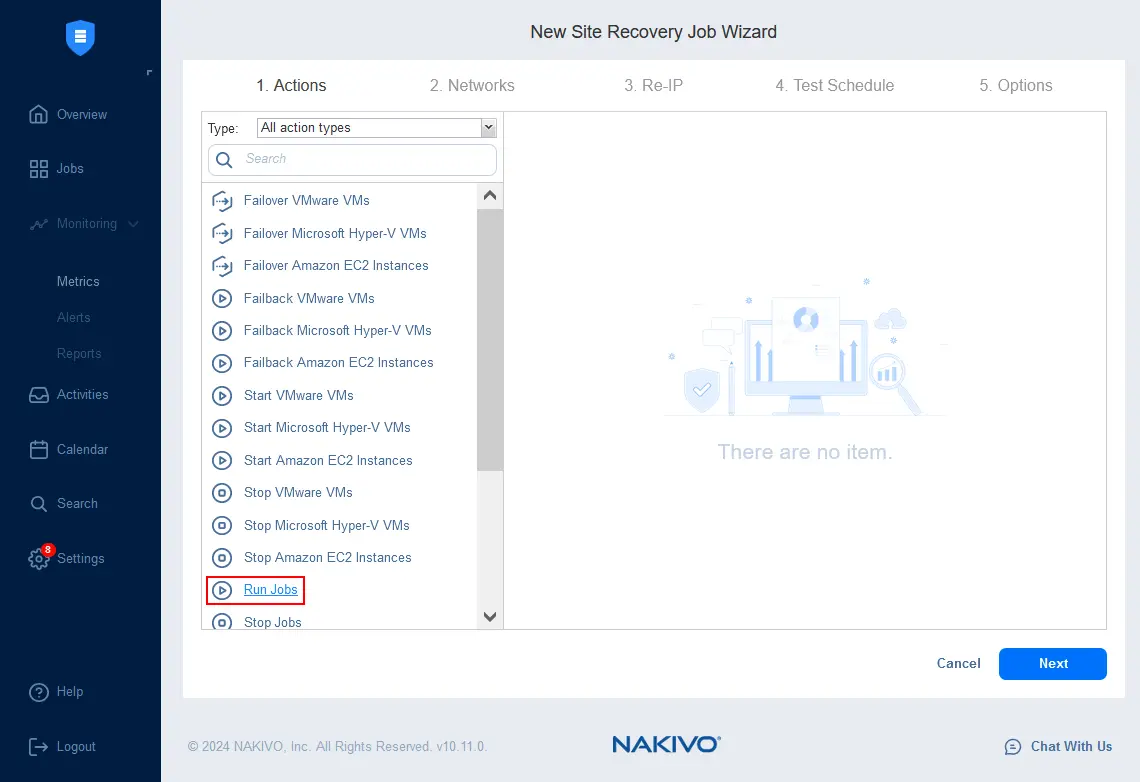

- Se abrirá el Asistente para nueva función Site Recovery. En el paso Acciones, haga clic en Ejecutar jobs para añadir la acción Ejecutar job a la secuencia de acciones de un job de recuperación del entorno.

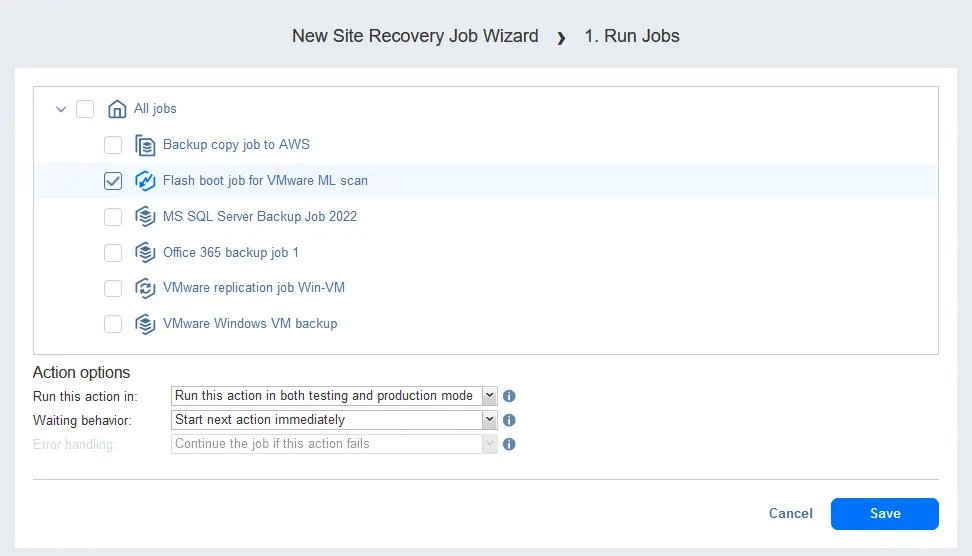

- Seleccione el job que desea ejecutar. Seleccione el job de arranque Flash para el escaneo de malware VMware que se creó como se describe en la sección anterior.

Seleccione las opciones de acción:

- Ejecute esta acción en: Ejecuta esta acción tanto en modo de pruebas como en modo de producción

- Comportamiento de espera: Iniciar la siguiente acción inmediatamente

Pulse Guardar para guardar esta acción de job de Site Recovery y continuar configurando otras acciones de job.

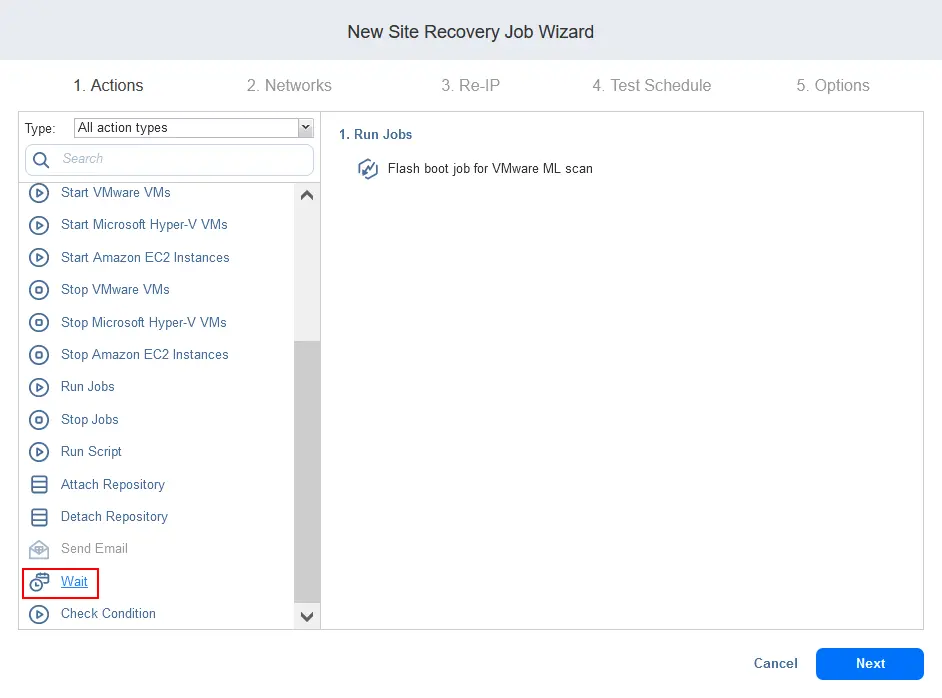

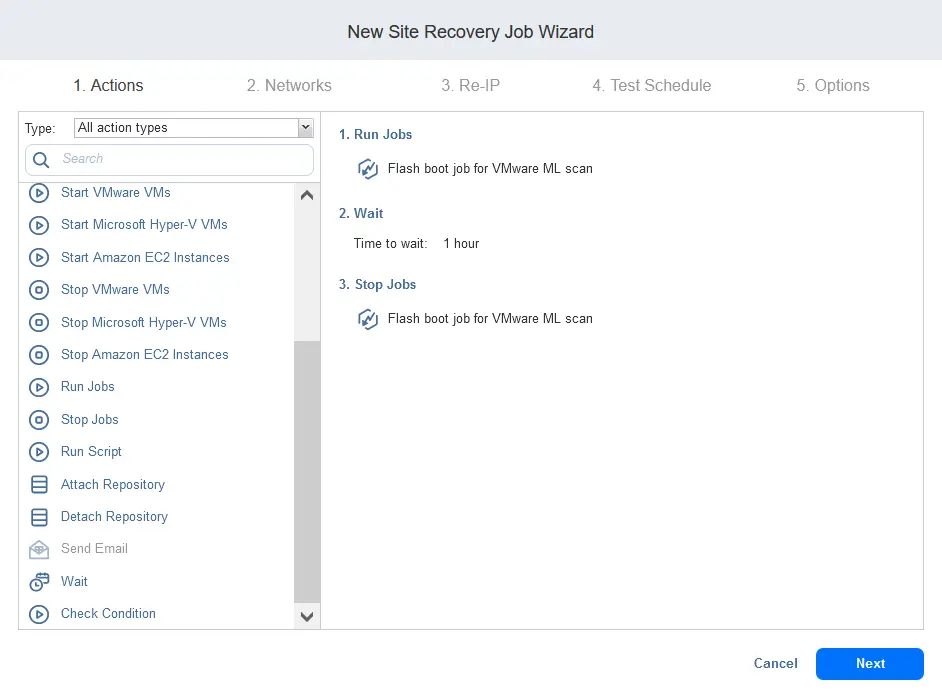

- Añada la acción Wait como segunda acción de job que se ejecutará justo después de iniciar el job Flash VM Boot.

- Configure la acción Esperar. Establezca un tiempo de espera basado en su experiencia en su entorno con respecto al tiempo que puede tardar en escanear los discos de la máquina actual de la que se ha hecho copia de seguridad. En nuestro ejemplo, 1 hora debería ser suficiente. Debe asegurarse de que haya tiempo suficiente para que se haya completado el escaneado cuando se detenga el Flash VM Boot con el job de escaneado de malware.

Acciones:

- Ejecute esta acción en: Ejecuta esta acción tanto en modo de pruebas como en modo de producción

- Tratamiento de errores: Detener y fallar el job si esta acción falla.

Pulse Guardar y vuelva a añadir acciones de la función Site Recovery.

- Haga clic en Stop Jobs para añadir la tercera acción para la función Site Recovery.

- Configure la acción Detener jobs. Seleccione el job Flash Boot para el escaneo de malware VMware VM (que usamos antes). Después de que el periodo de tiempo definido para escanear un backup de VM en busca de virus (por la acción Esperar) se agote (expire), el job Flash VM Boot debe ser detenido (este job sólo puede ser detenido directamente por un usuario o por una acción de parada de recuperación del entorno).

Opciones de actuación:

- Ejecute esta acción en: Ejecuta esta acción tanto en modo de pruebas como en modo de producción

- Comportamiento de espera: Esperar a que se complete esta acción

- Tratamiento de errores: Detener y fallar el job si esta acción falla.

Pulse Guardar para guardar esta acción de job.

- Se han añadido las tres acciones necesarias de la función Site Recovery. Pulse Siguiente en el asistente de la función Site Recovery para continuar.

- Como no hay jobs de replicación o conmutación por error, puede omitir el paso de mapeo de lared (Network). Del mismo modo, puede omitir el paso Re-IP.

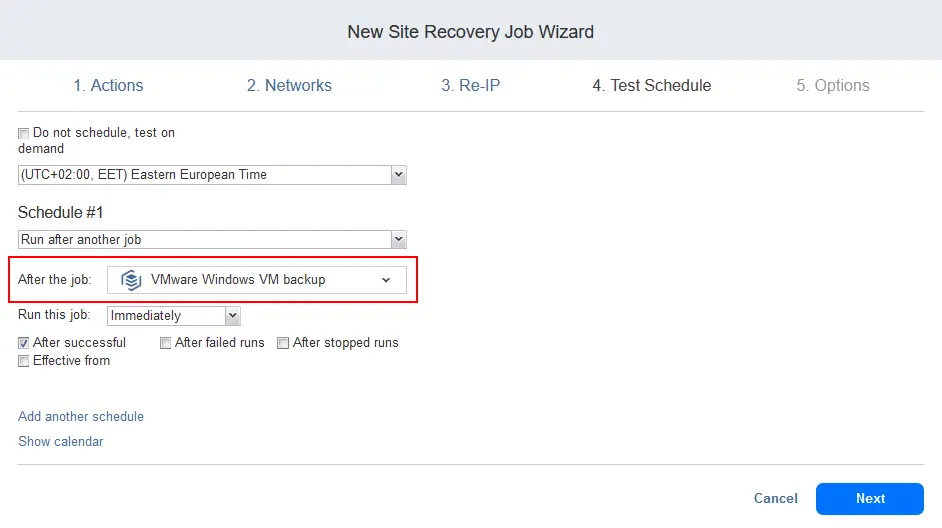

- Configure el calendario de pruebas en el paso 4 del asistente. Utilice la opción de programación de encadenamiento de jobs para ejecutar esta función Site Recovery con análisis de malware justo después de finalizar el backup. Esto significa que tan pronto como nuestro backup de VM se complete, el job recién creado de Site Recovery se iniciará automáticamente. Esto activa el job/acción de arranque de Flash con los ajustes de escaneo de malware activados. Como resultado, el escaneo de malware se inicia automáticamente.

Seleccione las siguientes opciones para el Horario nº 1:

- Ejecutar después de otro job: VMware Windows VM backup

- Ejecuta este job: Inmediatamente.

- Seleccione la casilla de verificación Después del éxito.

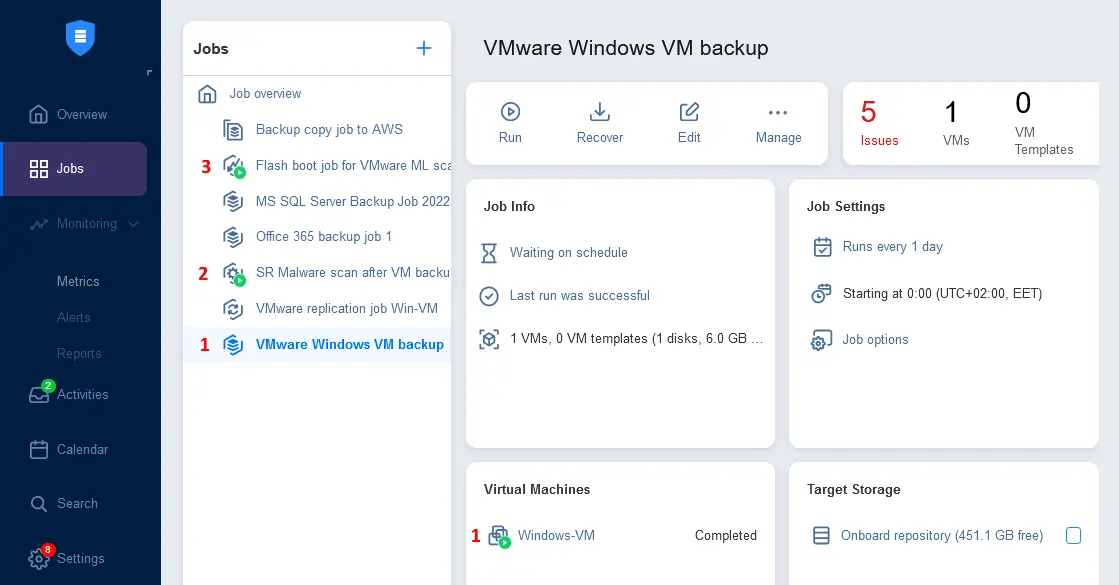

- En el paso Options, introduzca un nombre de job, por ejemplo, SR Malware scan after VM backups.

Establezca el objetivo de tiempo de recuperación. Este valor de RTO no debe ser inferior al tiempo de la acción Esperar (la segunda acción de la lista de nuestras acciones de job de la función Site Recovery). Como el tiempo de espera en este ejemplo para escanear en busca de malware es de 60 minutos, establecemos 65 minutos como RTO para este job de Site Recovery. Esto es necesario para evitar que el job falle por falta de tiempo para completar todas las acciones de la función Site Recovery.

Haga clic en Finalizar para guardar los ajustes y cerrar el asistente.

Ahora, puede iniciar un job de backup de Windows VM y ver cómo funciona la automatización de jobs:

- Se inicia el job de backups de Windows VM.

- Inmediatamente después de hacer backup de la máquina virtual, se inicia la función Site Recovery. Esta función Site Recovery incluye la función Flash VM Boot.

- El job Flash VM Boot con escaneo de malware se inicia como parte de la función Site Recovery.

- Cuando se agota la hora establecida para el escaneado de malware, se detienen todos los jobs. Puede comprobar los problemas y ver los informes antivirus.

En este ejemplo, explicamos cómo configurar los análisis de malware con la solución NAKIVO para que se ejecuten automáticamente después de cada job de backups. También puede hacer análisis de malware antes de restaurar máquinas físicas y virtuales a partir de un backup, como se muestra a continuación.